با سلام و وقت بخیر و عرض تبریک سال نو، امیدوارم سالی با خبرهای خوب در پیش رو داشته باشیم. همانطور که میدانید بسیار از نفوذهایی که در سالهای اخیر صورت گرفته منشا آنها تهدید داخلی بوده است. در این مطلب به بیان روشهایی که هکرها برای هک سازمانها از آنها بهره میبرند، میپردازیم.

چرا تهدید داخلی در یک سازمان بسیار خطرناکتر از یک هکر است؟

پیش از شروع باید روشن کنیم که منظور از تهدید داخلی چیست؟ به هر پرسنل داخلی یک شبکه که از دسترسی خود برای اهداف مخرب استفاده کند، تهدید داخلی گفته میشود. تهدید داخلی میتواند دادن نام کاربری و کلمه عبور سرورها یا ویپیان شبکه به هکرها باشد یا خود شخص سبب نشت اطلاعات یا تخریب باشد. وقتی به تاریخچه هکهای با پیامدهای بزرگ نگاه بیاندازیم، اسم شرکتهای تسلا، ورایزون، Nvidia، وودافون، یوبیسافت، سامسونگ و حتی زیرساختهای ایران که توسط گروه Indra مورد حمله قرار گرفت و در آخر مهمترین حمله سایبری تاریخ استاکسنت را خواهیم دید که همگی Initial Access توسط تهدید داخلی بوده است.

Security Gaps چیست؟ گپهای امنیتی در واقع بخشهای از نواقص هستند که هکرها میتوانند از آنها سوء استفاده کنند و عملیاتهای غیر مجاز انجام دهند. مثل شنود، دور زدن مکانیسمهای امنیتی، اجرای بدافزار و … گنگ های باجگیر در چند سال اخیر شروع به اجیر کردن تهدیدهای داخلی و خرید دسترسی از کارمندان کرده اند. همان طور که میدانید بسیاری از تنظیمات امنیتی دیسک ذخیره اطلاعات NTFS Permission با دسترسی فیزیکی قابل بایپس هستند، حتی Bitlocker امکان دور خوردن توسط دسترسی فیزیکی را دارد.

هکرها برای نفوذ 0 تا 100 از چه ابزارهای نرم افزاری و سخت افزاری استفاده می کنند؟

Cyber Kill Chain, Mitre Attack و … همگی مراحل شناسایی نفوذ و استخراج اطلاعات را نمایش میدهند. تهدید داخلی از مرحله Delivery شروع به کار می کند. همچنین یک فرد داخل سازمانی امکان رفت و آمد به بخشهای مختلف، گوش دادن به حرف افراد، دیدن صفحهی مانیتورها، دیدن تایپ کلمات عبور و حتی بردن گوشی هوشمند یا حتی لپتاپ را دارد. عدم وجود Defense in Depth، امکان ضربه زدن به شبکههای Enterprise از طریق یک کارمند را فراهم می کند.

Reconnaissance

جمعآوری اطلاعات به صورت مستقیم و غیر مستقیم به منظور درخواست شما، مستقیم به سرور هدف یا استفاده از API یا سایتهای واسط می باشد. همچنین بخشی از اطلاعات در آرشیو و Cache موتورهای جستجو وجود دارد ولی در کل همه این فرآیندها OSINT نام دارد. عمده این بخش نرمافزاری معمولا فرآیندها به صورت دستی یا با استفاده از فریمورکهای Recon مثل Maltego ,spiderfoot ,datasploit ,recon-ng … انجام میشود.

نکته: بعد از جمعآوری هر اطلاعاتی، هکر باید آن را راستی آزمایی (True یا False) کند و همچنین باید به کشف آسیبپذیری یا سناریو Pretexting برای پیادهسازی حمله مهندسی اجتماعی برسد.

اگر هکر Insider threat نباشد باید از گیت فیزیکی رد شود که نیازمند مهندسی اجتماعی است و البته بخش اعظم کار مهندسی اجتماعی و استفاده از Clone Security Badge هست که کار بسیار سختی در اماکن Enterprise است. به سرقت بردن کارتهای امنیتی، کلون گرفتن با Proxmark3 و روش Tailgating برای عبور از بخش حفاظت، سختترین بخش یک هکر هست. به محض ورود به ساختمان اصلی، ادامه کار از Delivery انجام می شود. وجود گپهای امنیتی، ورود فیزیکی به شبکهها را راحت و دستکاری را برای هکرها میسر می کنند. البته بعد از شیوع کرونا، به خاطر محدودیتهای فیزیکی، هکرها عمدتا از طریق Phishing به سازمانها نفوذ میکنند. گاهی هکرها برای نفوذ به یک سازمان، از روش مهندسی اجتماعی بر روی کارکنان و کارمندان یک سازمان با برقراری یک رابطه کاری، دوستی، عاطفی و ورود به محل زندگی و هک کردن سیستم های قربانی یا حتی گوشی او و نصب بدافزار انجام می دهند.

Weaponize

خودکار کردن فرآیند اکسپلویت یک آسیبپذیری که امکان اجرا شدن روی سیستم عاملها رو داشته باشد، مثلا اکسپلویت آفیس، اکسپلویت ادوبی و غیره. اگر در خودکار کردن از آسیب پذیریای که روی بیشترین تعداد سخت افزار و نرم افزار اجرا میشود (مثل مرورگرها، وبکیت اندروید و IOS) استفاده شود، آن زمان in the wild (ITW) است. که اکثر APTها از اینگونه اکسپلویتها استفاده میکنند. معمولا هکرها از ماکروها (مثل اکسپلویت آفیس) استفاده میکنند، البته بعد از خبر بسته شدن ماکرو از روشهای جایگزین استفاده میشود.

Delivery

روش انتقال اکسپلویت به سیستمهای قربانی مانند فیشینگ، وب سایتهای معتبر هک شده و استفاده از USB. از جمله نرم افزارهایی که برای راه اندازی کمپین فیشینگ استفاده میشود میتوان Gophish, kingphisher را نام برد. سختافزارهایی که در حملات استفاده میشوند عمدتا در قالب فلش مموری هستند و میتوان rubberducky, bashbunny, sharkjack را نام برد. در واقع این فلشها به عنوان کیبورد و ماوس یا کارت شبکه به سیستم عامل معرفی میشوند و به هکر امکان بایپس لاگین اسکرین، استخراج اطلاعات، Reverse Shell و … را فراهم میکنند. سختافزارهای نام برده را می توان با Arduino به صورت شخصی سازی شده ساخت.

نکته: هر 0day یک تاریخ مصرف دارد، ولی اشتباه انسانی نه. برای همین 90% Initial Access از طریق فیشینگ انجام می شود.

Exploitation

بروت فورس، اکسپلویت آسیب پذیری سیستم عامل (سرور، کلاینت و شبکه)، وب، موبایل و اینترنت اشیا. هر چقدر شرکت بزرگتر باشد سرویسهای وب بیشتری دارد و امکان وجود آسیبپذیری یا عدم بروزرسانی در بخشی از آنها بسیار بالاتر است. گاهی سازمانها از داخل هک نشدهاند و از طریق بخش فروش یا شرکت های واسط که دارای پنل های ورود به شبکه هستند برای فروش محصولات هک شده اند و این اعتماد ما بین شرکتها و شرکتهای شخص ثالث آسیب پذیر نقطه ورود بسیاری از هکرها بوده است.

در برخی شبکهها به دلیل عدم رعایت نکات امنیتی، شبکه وایرلس با شبکه اصلی در یک VLAN قرار دارد و در صورت نفوذ به آن، امکان دسترسی به سرور و سیستمها نیز وجود دارد. از جمله سختافزارهایی که مورد استفاده قرار می گیرند Alpha network Adapter و Wifi Pineapple را میتوان نام برد. در بخش جمعآوری اطلاعات گاهی هکرها از شنود ارتباطات بیسیمی توسط سختافزارهای Hacker One استفاده می کنند. همچنین حملات Side Channel برای استخراج اطلاعات از نور، صدا، گرما و مصرف برق میتواند برخی اطلاعات را جهت نفوذ به هکرها بدهد، اما نیازمند دسترسی فیزیکی هستند.

یکی از روش هایی که هکرها برای رسیدن به High Profile Target ها استفاده می کنند استفاده از حملات مخابراتی برای بدست آوردن SMS های افراد مهم هست یا شنود مکالمات پیاده سازی حملات IMSI Catcher(فیک BTS شنود GSM) و SS7 (شنود SMS) یا حتی Sim swapping(بدست آوردن سیم کارت قربانی برای جازدن و دور زدن 2Fa) نیازمند هزینه زیادی هستند. همچنین در کنار چنین حمله هایی استفاده از روش های مهندسی اجتماعی برای گرفتن 2FA مثل طراحی صفحه جعلی یا بروت MFA برای تایید آن از جمله حملات برای دور زدن 2FA و MFA هستند که هکرها از آن استفاده می کنند.

وقتی هکرها جایی راه هک می کنند معمولا با سرقت بردن Credential برای اسپری روی شرکت ها همکار یا زیرمجموعه استفاده می کنند. همچنین با استفاده از کلید خصوصی شرکت های بزرگ مثل NVIDIA اقدام به دور زدن مکانیسم های امنیتی Smart Screen و Lsass Protection می کنند. یا حتی قرار دادن بدافزار روی دامین جایی که هک شده برای ایجاد اعتماد قربانی جزو روش های هکر ها بوده است.

Installation

میتواند نصب بکدور روی سیستمی که هک شده، یک وبشل، تغییر در کلید عمومی، تغییر در سرویس سیستم عامل یا حتی بکدور سخت افزاری باشد (Hardware trojan advanced، Raspberry pi backdoor، Arduino backdoor).

Command and Control (C2)

استفاده از یک کامند و کنترل برای دسترسی به قربانی مثل NJ rat، Cobaltstrike–puppy، metasploit، quasar

- وقتی هکر با هر ابزار C2 به شبکهی داخلی وصل میشود چند عمل را انجام میدهد. شناسایی شبکه داخلی با استفاده از bloodhound و حتی اسکن کردن شبکه داخلی با nmap. بعضی مواقع که هکرها با فایروالهای داخلی روبرو میشوند که از decoy استفاده می کنند.

- وقتی وارد هر سیستم بشوند برای بدست آوردن یوزر و پسوردهای سیستم ها از mimikatz, LaZagne . … استفاده می کنند.

- گاها پیش میاد که خود اجرا ابزار نیاز داره به سطح دسترسی ادمین که باید Privilege Escalation یا بالا بردن سطح دسترسی انجام بدند از ابزارهای مثل winpeas برای چک کردن آسیب پذیری های سیستم عامل برنامه های نصب شده و سرویس و کانفیگ فایل استفاده می کنند.

- خوب معمولا وقتی هکر وارد شبکه میشه تو بخش DMZ یا حتی فیزیکی وارد بشه یه بخش کوچیک از شبکه و به همه جا دسترسی نداره برای دسترسی گرفتن به همه جا باید Post Exploitation یا Lateral Movement انجام بده ابزارهای مثل Nishang,bloodhound,powersploit برای اینکار استفاده می کنند معمولا این ابزارها به عنوان ماژول روی C2 هکرها هست Metasploit– CobaltStrike

Action on Objectives

انتقال اطلاعات به بیرون شبکه Exfiltration از ابزارهای dns Exfilteration استفاده میشه

خوب سه بخش اخر به بالاترین سطح دسترسی در شبکه نیاز داره برای وایپر و باج گیر در سطح شبکه باید ادمین شده باشد.

- پاک کردن اطلاعات Wiper

- رمز کردن اطلاعات Ransomware

برای گذاشتن بکدور در این سطح باید وارد بخش gitlab یک سازمان شده باشد نمونه اش solarwinds یا حتی ساده تر یک یوزر و پسورد گیت هاب مربوط به یک کتابخانه پرکاربرد به سرقت ببرد و روی آن بکدور بگذارد با Read-only شدن آن ها و اسکنر گیت هاب کار بسیار سخت شده است.

- بکدور گذاشتن در supply chain

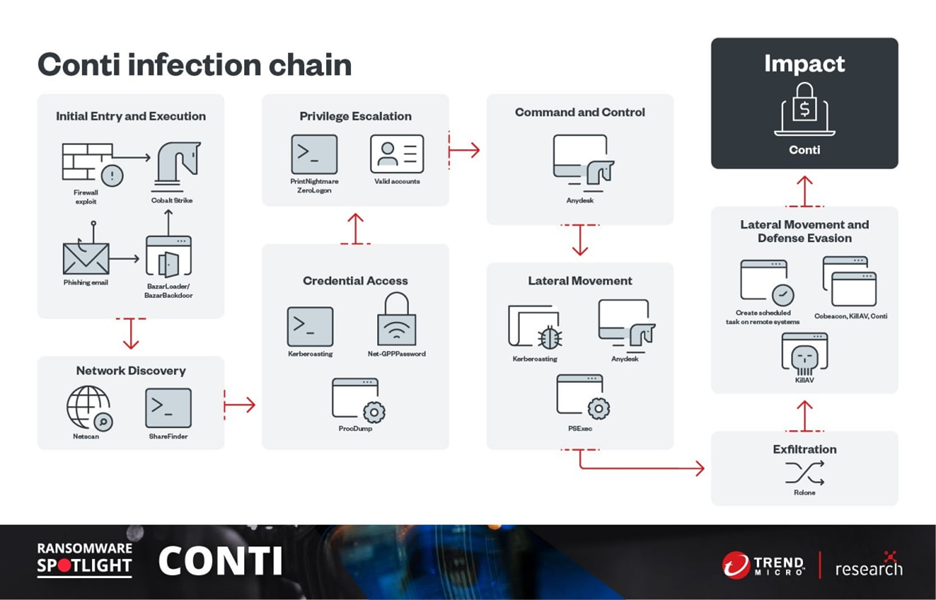

برای نمونه روش نفوذ گنگ باج گیر Conti طبق تحلیل ترند میکرو را بررسی کنیم.

همان طور که در عکس مشخص شده است دسترسی اولیه و اجرا کد روی سیستم قربانی از طریق ایمیل های فیشینگ یا اکسپلویت فایروال های آسیب پذیر بوده است.

همان طور که در عکس مشخص شده است دسترسی اولیه و اجرا کد روی سیستم قربانی از طریق ایمیل های فیشینگ یا اکسپلویت فایروال های آسیب پذیر بوده است.

- وقتی وارد شبکه می شدند برای شناسایی شبکه را اسکن می کردند و فایل سرورها را کشف می کردند.

- وارد هر سیستمی که می شدند اولین قدم استخراج کلیه Credential ها بوده است.

- از اکسپلویت اکتیو برای بالا بردن سطح دسترسی به ادمین دامین استفاده می کردند.

- روی تمامی سرورها anydesk نصب می کردند و آن را کنترل می کردند.

- برای Lateral Movement بین سیستم های شبکه از PTH استفاده می کردند.

- از سرویس های Sync Folder مثل Mega برای استخراج اطلاعات قربانیان استفاده می کردند.

- برای دور زدن مکانیسم های امنیتی مثل EDR XDR از اکسپلویتها استفاده می کردند

- و در آخرین قدم کلیه سرورها رمز میکردند و درخواست باج می کردند.

طبق تحلیل تیم امنیتی مایکروسافت نحوه نفوذ گنگ لپسوس به سازمان ها Insider Threat ها بوده اند البته سهل انگاری و نشت اطلاعات از جمله یوزر و پسوردها API ها تا بخشی در مرحله Recon هکرها می تواند به یوزر و پسورد بعضی از سرورها نزدیک شوند ولی مساله اصلی دور زدن MFA می باشد که تهدید داخلی به تیم هکرها فروخته اند.