به صورت خیلی ساده Mitre اسم یک شرکت امنیتی است که بر روی شناسایی گروه های هکری تحقیق می کند و روش های نفوذ آن ها را دسته بندی می کند.این شرکت چندین پروژه فعال و کاملا رایگان دارد که بررسی این پروژه ها می پردازیم.

برای بررسی پست قبلی که در مورد بکدورها بود MITRE را معرفی کردیم تا بتوانیم لیست Persistence ها را بررسی کنیم.

https://attack.mitre.org/tactics/enterprise

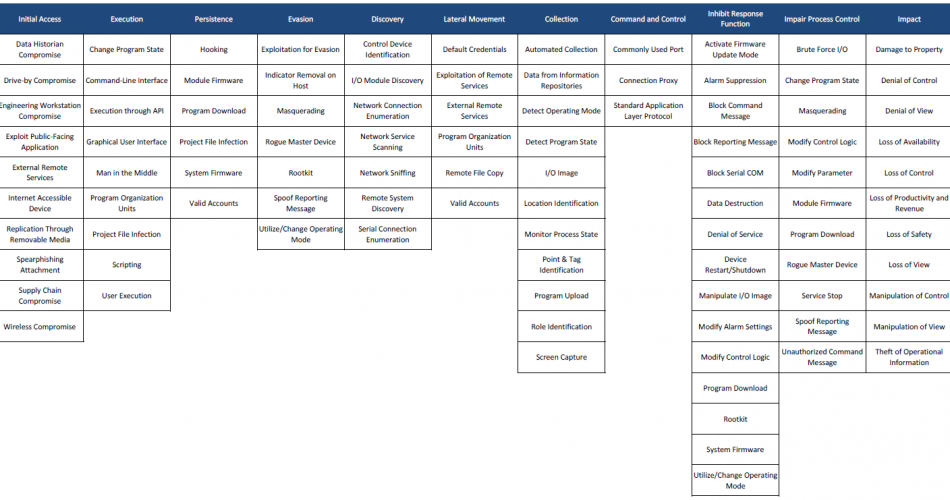

یکی از پروژه هایی که حتما از قبل شنیدید MITRE ATT&CK هست که به آن TTP هم گفته می شود که مخفف Tactic Technique Procedure هست.

بر اساس این ۳ پارامتر گروه های هکری را دسته بندی می کنند تا بتوانند به صورت Pro Active حملات را شناسایی کنند Threat Hunter و یا از همین تاکتیک ها برای Red teaming استفاده کنند.

تاکتیک ها شامل :

- Reconnaissance : جمع آوری اطلاعات به صورت پسیو

- Resource Development: خرید اکسپلویت یا آماده کردن سناریو های Pre texting برای مهندسی اجتماعی

- Initial Access: گرفتن دسترسی توسط اکسپلویت یا تکنیک های مهندسی اجتماعی

- Execution: اجرا کردن پیلود بر روی شبکه قربانی برای دسترسی ریموت گرافیکی یا کامندی

- Persistence: قرار دادن بکدور

- Privilege Escalation: بالا بردن سطح دسترسی

- Defense Evasion: دور زدن مکانیسم های دفاعی

- Credential Access: بخشی از Post Exploitation استخراج Credential معتبر برای دسترسی به تجهیزات مختلف

- Discovery: جمع آوری و آنالیز شبکه داخلی برای بدست آوردن شمای شبکه داخلی که هدف شناسایی سرورها و منابع داخلی شبکه می باشد.

- Lateral Movement: برای دسترسی به سرورهای مختلف شبکه بسته به ساختار شبکه Flat Vlan نیاز به Pivoting استفاده از یک IP مورد اعتماد برای دسترسی به رنج ای پی خاص یا حتی سرور خاص.

- Collection: جمع آوری اطلاعات بر اساس هدف هکر مثلا استخراج دیتابیس- سورس کد- فیلم – ویس – تصاویر دوربین و …

- Command and Control: سی ۲ C2 همان Remote Access Trojan ها هستند برای اجرای دستورات بر روی شبکه با توجه به دور زدن و عدم شناسایی توسط مکانیسم های شناسایی IDS Intrusion Detection System

- Exfiltration: در تاکتیک ۱۱ هکرها اطلاعاتی که استخراج کردند باید از شبکه خارج کنند برای همین نیاز به خروج از حجمی قابل توجه ای از دیتا را دارند که بسیار محسوس هست با توجه به عدم شناسایی توسط Firewall module Data leak prevention

- Impact: وقتی هکرها نفوذ می کنند تاثیرات مختلفی می توانند بر روی هدف داشته باشند یکی از آن ها استخراج اطلاعات و سرقت آن ها هست Ransomware Wipe Disk دستکاری در Dev-ops برای گذاشتن بکدور بر روی محصولی که شرکت در حال ارایه به مشتریانش هست و …

برای اجرای ۱۴ تاکتیکی که مشخص شد هکرها از تکنیک های مختلف استفاده می کنند. مثلا یکی از روش های گرفتن دسترسی گفتیم تکنیک های Phishing هست یکی از تکنیک ها Spearphishing Attachment هست. با ارسال ایمیل فیشینگ در قسمت ضمیمه فایل بدافزار با فرمت داک ارسال می کند که اکسپلویت Office هست بخش آخر که ابزار یا فرآیند اجرای می باشد Procedure یا روش مشخص شده است که از چه پسوندهایی استفاده می کنند یا حتی بدافزاری که استفاده می کنند دقیقا چه عملیاتی انجام می دهد.

https://attack.mitre.org/groups/G0013/

کار ارزشمندی که MITRE کرده است در همین قسمت هست در

https://attack.mitre.org/groups

تمامی گروه های هکری لیست شده اند و مشخص کرده اند مثلا APT30 که به دولت چین مپ شده است.

در بخش آخری طبق هر Tactic Technique Procedure روش های کاهش مخاطره Mitigation را معرفی کرده است

مثلا برای فیشینگ روش های کاهش مخاطره :

- Antivirus/Antimalware: استفاده از آنتی ویروس

- Network Intrusion Prevention: استفاده از IPS که بر اساس Signature بتواند حمله شناسایی و بلاک کند.

- Restrict Web-Based Content: بلاک کردن فرمت های اجرایی در میل سرور

- Software Configuration: میل سرور هاردنینگ برای جلوگیری از عدم اسپوف میل با استفاده از SPF و DKIM برای جلوگیری از تغییر در میل حفظ یکپارچگی

- User Training: افزایش آگاهی رسانی در برابر حملات مهندسی اجتماعی

همچنین در موبایل تاکتیک ها به شرح زیر است

https://attack.mitre.org/tactics/mobile

- Initial Access: مجموع روش هایی که هکرها برای نفوذ به موبایل استفاده می کنند

- Execution: اجرای دستورات توسط کامند لاین سیستم عامل موبایل – ADB Android – API iOS android

- Persistence: قرار دادن بکدور بر روی موبایل

- Privilege Escalation: بالا بردن سطح دسترسی از یوزر به روت

- Defense Evasion: دور زدن مکانیسم های دفاعی موبایل ها مثل روت کردن دستگاه یا Jailbreak کردن iOS

- Credential Access: به سرقت بردن اطلاعات که به اشتباه به اشتراک گذاشته می شود.

- Discovery: جمع آوری اطلاعات از شبکه که موبایل در آن قرار دارند. یا حتی اطلاعاتی جزیی بر روی سیستم عامل یا سخت افزار

- Lateral Movement: همانند قسمت استفاده از موبایل به عنوان VPN برای ورود ( به همین علت است که شبکه موبایل وایرلس از شبکه wire جدا هستند.)

- Collection: جمع آوری اطلاعاتی که بر روی گوشی وجود دارد Contact Call Log Sms Gallary و…

- Command and Control: کنترل موبایل توسط Remote Access Trojan وبکم میکروفن خواندن و ارسال SMS و…

- Exfiltration: اپلود اطلاعات جمع شده به سرور هکر از طریق وای فای – سلولار یا ارسال SMS

- Impact: به غیر از به سرقت بردن اطلاعات کاربران که در موبایل وجود دارد تاثیرات دیگری بعد از نفوذ به موبایل امکان پذیر هست مثل کلاهبرداری ارسال SMS بدون اجازه از کاربر و …

- Network Effects: شنود ارتباطات در سطح WIFI- GPS و .. حملات SIM SWAP برای جعل سیم کارت .

- Remote Service Effects:پس از اینکه گوشی های اندرویید و IOS سرویس کلاد مثل Google Icloud دسترسی به این محیط کلاد در صورت سینک شدن دسترسی به Gallery Contact Text میسر خواهد شد یا خیلی از MDM برای Track کردن گوشی ها هک شده و EMM که اجازه پاک کردن یا وایپ کردن به صورت ریموت بدون اجازه در صورت به سرقت رفتن به کاربر می دهد.

لیست پروژه های دیگر که در پست های دیگر مورد بررسی قرار خواهد گرفت

https://car.mitre.org

https://atlas.mitre.org

https://d3fend.mitre.org

https://cve.mitre.org

https://cwe.mitre.org