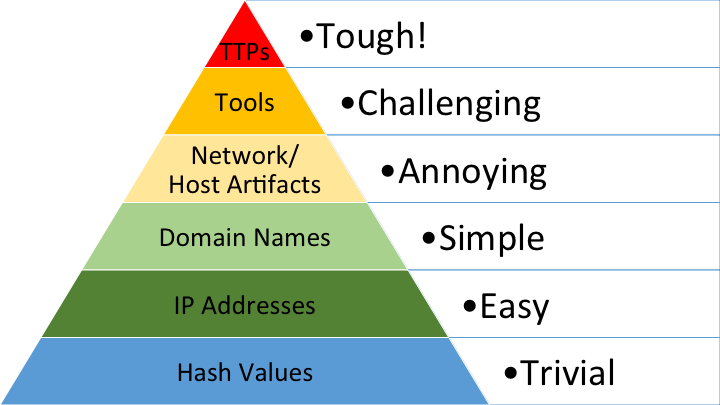

کلیه گروه های هکری که حملات سایبری را انجام می دهند دارای رفتاری تکراری هستند مثلا از یک سری اکسپلویت برای نفوذ استفاده می کنند یا ابزارهای C2 آن ها مشخص هست. برای شناسایی آن ها از نشانگرها (Indicator) استفاده می کنیم یک نمودار با نام The Pyramid of Pain داریم که نشان می دهد در صورت عدم توجه به هر کدام از انواع Indicator ها چه میزان شما در خطر هک شدن قرار خواهید گرفت.

انواع نشانگرها

Hash Values: فایل های بدافزار پس از شناسایی توسط الگوریتم های MD5 یا SHa1 تبدیل به هش می شوند که در فرآیند شناسایی بدافزارها مورد استفاده قرار گیرند.

IP Addresses: ای پی آدرس ها یا حتی رنج آي پی ها در صورت سواستفاده ریپورت می شوند و به عنوان اسمپر یا حتی پخش بدافزار توسط تمامی فایروال بلاک می شوند.

Domain Names: در فرایند اتصال فایل C2 به هکر معمولا از دامین یا ساب دامین استفاده می شود که اگر برای آی پی سرور مشکل پیش امد آن را عوض کنند.

Network Artifacts: مجموع فعالیت های هکر در شبکه جزو این دسته می شوند Lateral movement , Exfiltration , defense Evasion و … نیز جزو این دسته می شوند به عنوان مثال پروتکول که C2 از آن برای ارتباط بین سرور و کلاینت استفاده می کند یا User Agent که از آن برای مخفی کردن وب شل استفاده می کنند.

Host Artifacts:کلیه فعالیت هایی که هکرها بر روی سیستم ها انجام می دهند مثل Privilege Escalation Collection که شامل دستکاری فایل های رجیستری دستکاری یا اجرای بعضی پراسس ها می شود.حتی نام فایل ها فولدرها یا پراسس ها جزو این بخش محسوب می شوند.

Tools:هکرها معمولا برای عملیات Privilege Escalation نیازمند یک سری اکسپلویت ها هستند که با خود وارد شبکه می کنند یا برای گرفتن دسترسی نیازمند اکسپلویت Office که به صورت Spearpishing فایل رزومه ضمیمه را برای سازمان ها ارسال کنند.

Tactics, Techniques and Procedures (TTPs): این بخش را قبلا در یک پست Mitre توضیح دادیم ۱۴ تاکتیک که مراحل نفوذ استخراج و خروج اسناد از داخل سازمان هستند که تکنیک ها جزو Attack vector ها یا ابزارهایی هست که هکرها استفاده می کنند مثل Phishing و در اخر Procedures ها C2 یا اکسپلویت های خاصی هست که مورد استفاده قرار می دهند.

اکنون به بررسی The Pyramid of Pain بپردازیم

Hash Values

اولین و متداول ترین روش بدافزارها یا بکدور ها تبدیل آن ها به هش هست و اکثر نرم افزارهای آنتی ویروس از طریق Hash این فایل ها را شناسایی می کنند و دیتابیس خود را آپدیت نگه می دارند پس استفاده از Hash برای شناسایی بسیار کمک می کند در شناسایی بدافزارهایی که هکرها از آن استفاده می کنند.

IP Addresses

آدرس IP بسیار مهم هست با اینکه ممکن است C2 به دامین وصل شوند و آدرس IP تغییر کند باز در بسیاری از مواقع هکرها از IP استفاده می کنند و در صورت کشف IP می توان آن ها را بلاک کرد و از وقوع بسیاری از حملات جلوگیری کرد.

Domain Names

در این سطح به دامین می رسیم در صورتی که دامین هایی که برای پخش بدافزار یا اتصال به C2 آپدیت نباشند و آن ها را بلاک نکنید و فقط به IP بسنده کنید در خطر جدی قرار خواهید گرفت. هکرها معمولا از DDNS استفاده می کنند و بین سرورهای هک شده C2 خود را جابجا می کنند تا از بلاک شدن جلوگیری کنند پس Domain کمک جدی جهت جلوگیری از حمله می کنند.

Network & Host Artifacts

این قسمت از هرم وارد منطقه خطرناک می شود چرا که در صورتی که هکرها وارد شبکه شوند و شما مانیتور از ترافیک شبکه نداشته باشید یا ترافیک انرمال از نرمال تشخیص ندهید شما فاز شناسایی هکرها یا بروت فورس هکرها شناسایی نخواهید کرد و پس از ورود به هر سرور شما به خطر جدی تری دچار خواهید شد.معمولا نرم افزارهای آنتی ویروس IDS از الگوریتم های هوش مصنوعی برای تشخیص ترافیک Abnormal استفاده می کنند.وقتی هکرها وارد سیستم HOST می شوند در صورتی که با Agent آن ها کنترل شوند می توان با Hash IP Domain جلوی اجرای بدافزار یا اتصال به C2 را تا حدی گرفت.

Tools

هکرها بدون شک نیازمند برای جمع آوری اطلاعات User & password privilege escalation exfiltration هستند که نیازمند هستند یک سری ابزار را با خود وارد شبکه کنند در صورتی که ندانید گروه های APT از چه ابزارهایی استفاده می کنند به خطر جدی مثل Ransomware دچار خواهید شد .معمولا آنتی ویروس ها از طریق اسکن Static هش و dynamic رفتار ابزارها آن ها را تشخیص می دهند که در بعضی موارد امکان Fully undetectable نیز وجود دارد به طور مثال ابزار Mimikatz را FUD می کنند و به راحتی می توانند از حافظه پسورد های OS RDP و… دامپ کنند و یا حتی Path the hash را انجام دهند.

Tactics, Techniques & Procedures

اخرین و مهم ترین به روز بودن در Mitre TTP هست باید در گام اول گروه های هکری بشناسید روش های نفوذ روش های بالا بردن سطح دسترسی روش های دور زدن مکانیسم های امنیتی را بشناسید تا بتوانید جلوی حملات APT بگیرید این فرایند بسیار دشوار هست برای همین گفته می شود جلوگیری از حملات APT بسیار پیچیده تر است و فاز دفاع سایبری بسیار سخت و حمله سایبری بسیار راحت تر هست.

پ.ن امنیت سایبری یک بازی شطرنج ما بین هکرها و Defender ها هست برای اینکه بتوانید برنده بازی باشید باید دشمن (هکرها)خوب بشناسید ابزارها روش ها متدها و همچنین در فاز به روزرسانی پچ کردن همیشه فعال باشید این فعالیت ادامه دار هست صرفا با تست نفوذ یا ISMS سازمان ها امن نخواهند شد.

حملات APT نیازمند دانش Cyber threat Intelligence هستند تا مانیتور بر روی گروه های هکری داشته باشند صرفا با داشتن تجهیزات گران قیمت firewall IDS IPS SIEM SOAR نمی توان جلوی حملات را گرفت.

Insider Attacker ها معمولا بسیار خطرناک تر از 0day 0click هستند چرا که آن ها مسیر را برای هکرها در شبکه های کاملا isolate باز می کنند. باید Access Control Privilege Control را برای کل شبکه به صورت یکسان برقرار شود بسیار از هک معمولا به خاطر چشم پوشی و white list کردن به خاطر آشنایی سابقه کار و … میسر شده اند.