در راستای آموزش های OSINT یه پیش درآمدی در مورد Cyber Threat Intelligence به صورت خیلی ساده

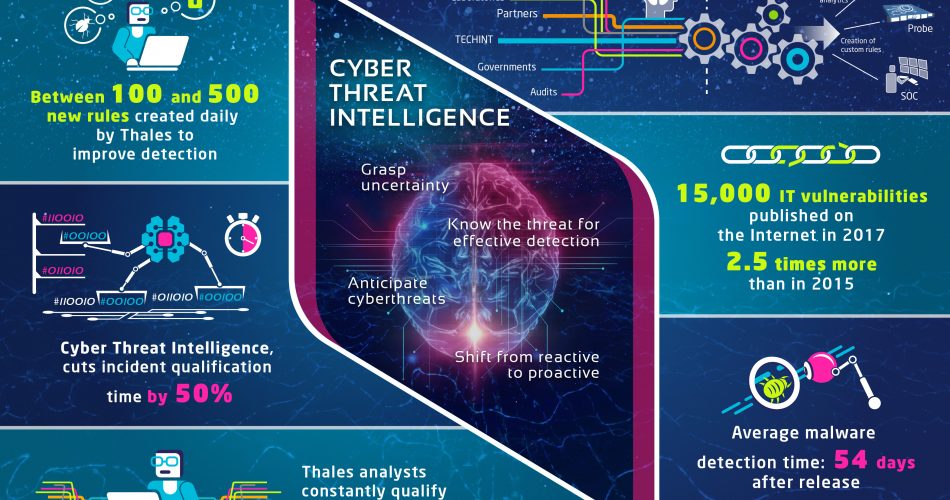

۱-Data: داده هایی هستند که توسط تکنیک های OSINT جمع آوری می شوند مثل IPs,Urls,Hash,Username,… که کمک خاصی به ما نمی کنند.

۲-Information: اطلاعات ترکیب داده هایی هست که بدست آمده اند که می توانند به ما کمک کنند مثلا با OSINT در مورد یک هدف خاص مثل یک برند چند بار در شبکه های اجتماعی یا سایت ها مورد خطاب قرار گرفته است. چه اطلاعاتی در موردش منتشر شده است.

۳-Intelligence: آنالیز داده ها و اطلاعاتی که بدست آمده در مورد یک Target خاص منتج به Intelligence می شوند که کمک می کنند Data Breach کشف شوند تا از ضررهای بیشتر جلوگیری شود البته از این لحاظ امنیت سایبری است.

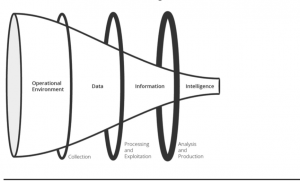

Cyber Threat Intelligence فرآیند جمع آوری داده ها اطلاعات و آنالیز آن ها با توجه به روش عملکرد گنگ های Ransomware و APT گروه ها هست.و ارایه پترن برای شناسایی حملات IOC ها که بیش از وقوع خسارات جبران ناپذیر جلوی این حملات را بگیرند.

بدیهی است بین CTI و DR&I همپوشانی وجود دارد ولی در مرحله شناسایی هر کدام تفاوت وجود دارد چرا که هدفشان با هم متفاوت است. در Digital Risk and Intelligence مانیتور Asset های یک سازمان مثل Domain جهت کشف تهدیدها و خودش زیر مجموعه CTI محسوب می شود.

تو دنیای امنیت سایبری باید به ۵ فاکتور توجه کرد تا هزینه های گزاف Data breach پرداخت نکرد.

۱-شناخت نقاط ضعف خودتان

خیلی ساده داشتن سیستم Asset Management که CPE رو به CVE مپ کنه یعنی بر اساس آسیب پذیری پلتفورم که تو دارایی هامه چه آسیب پذیری هایی ممکنه داشته باشم. و پلن برای پچ کردن و در صورت نبودن پچ کاهش مخاطره ->Mitigation

۲-شناخت نقاط ضعف شرکت شریک

وقتی با شرکتی ارتباط دارید و به عنوان شریک کار می کنید در ضمن رعایت موضوع Zero Trust باید دانست شریک چه تهدیداتی می تواند داشته باشد.

و نکته خیلی مهم تر ۷۵٪ حملات سایبری رفتن Supply Chain Attack وقتی شرکت همکار هک بشه تهدید جدی برای شما.

۳-شناخت دشمنان(گروه های هکری)

این فرآیند فقط از طریق MITRE TTP امکان پذیر نیست شما باید دارک وب را مانیتور کنید. Feed اصلی در راستای شناسایی Indicator of compromise که به عنوان سرویس فروخته می شود. که نسخه رایگان و پولی توسط شرکت های امنیتی ارایه می شود.

۴-داشتن سازکار مقابله SIEM,SOAR,EDR…

کمبود نیروهای خبره امنیت سایبری جهت مقابله با این تهدیدات بسیار جدی است.از طرفی استفاده از SIEM SOAR EDR MSSP نیازمند feed هست که به روز باشند برای شناسایی حملات feed از کجا می آید ؟ IOC

از سمت Brand Intel مانیتور فیشینگ که بسیار سخت است.

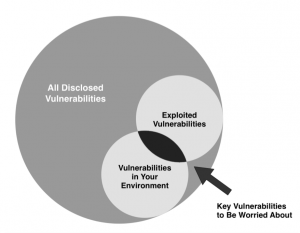

۵-شناخت آسیب پذیری های خودتان منظور Vulnerablity Intelligence هست نه فقط مانیتور CVE .

در راستای Threat مدل CVSS که نحوه امتیاز دهی بر اساس post و impact و … هست به آسیب پذیری ها داده میشود.

بعضی موقوع ها آسیب پذیری هایی هستند که CVSS پایینی دارند مثل CVE2017-0022 ولی با اضافه شدن به Exploitkit Neutrino تبدیل به تهدید خیلی جدی شد.