فصل یازدهم: انواع دیدگاههای شروع ارزیابی

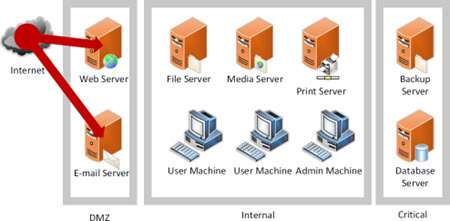

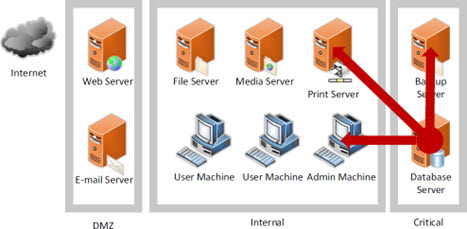

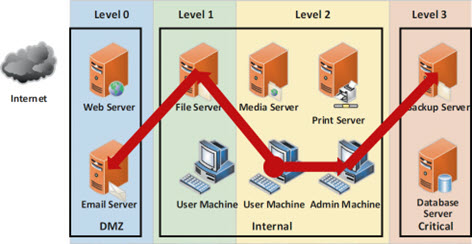

در این فصل به بررسی انواع چشمانداز حیاتی، شبکههای خارجی، داخلی و DMZ برای شروع ارزیابی میپردازیم. چشماندازهای اولیه نقاطی برای شروع ارزیابی امنیت تهاجمی هستند که تیم ارزیابی تلاش برای بهره برداری و سرشماری از سیستمهای هدف را از آن نقاط آغاز میکند. هر چشمانداز از نظر قابلیت آن برای ارزیابی و بهره برداری از آسیبپذیریهای سازمان ارزیابی میشود. سپس این چشماندازها از نظر بهره وری و شیوه بررسی سطح حمله مقایسه میشوند. معایب و مزایای هر چشمانداز هم مشخص میشود. در انتهای این فصل، باید با تأثیرات نقاط شروع بر ارزیابیهای امنیت تهاجمی و مزایای چشمانداز اولیه مورد استفاده تیم CAPTR – و ضرورت آن – آشنا شوید. لازم به ذکر است که ارزیابیهای امنیت تهاجمی توسط انسانها اجرا شده و علاوه بر نیاز به استفاده از ابزارهای بهره برداری و شناسایی آسیبپذیریهای فنی، نیاز به استفاده از مهارت و شگردهای انسانی دارند. چشمانداز اولیه تقریباً بر همه جوانب ارزیابی امنیتی دستی تأثیرگذار است و تحلیلهای بعدی دلیل این موضوع را نشان میدهند. شکل 11-1 انواع مختلف چشمانداز اولیه را نشان میدهد.

شکل 11-1 شبکه نمونه

چشمانداز اولیه خارجی

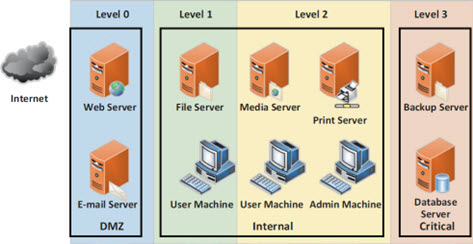

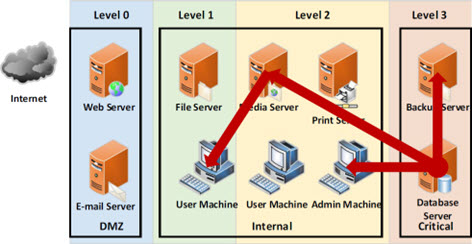

چشمانداز خارجی، مرسومترین نقطه شروع ارزیابیهای امنیتی است. معمولاً ارزیابیهایی با چشمانداز اولیه خارجی از یک نقطه در اینترنت شروع شده و همانطور که در شکل 11-2 مشخص شده، متمرکز بر محیط بیرونی امنیت سازمانی هستند.

شکل 11-2 چشمانداز شروع خارجی

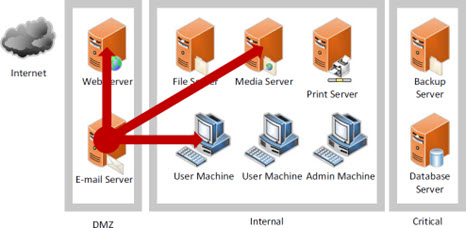

چشمانداز شروع DMZ

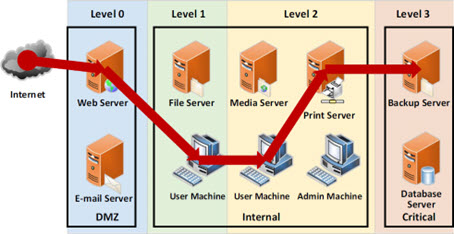

ارزیابی شبکه با چشمانداز DMZ مستلزم شروع این فرایند از یکی از نقاط حضور سازمان در خود DMZ است. همچنین در این روش نه تنها سرورهای متصل به اینترنت به صورت عرضی مورد بهره برداری قرار میگیرند بلکه امکان حمله به محیط درون سازمان از نقطهای در DMZ هم مورد بررسی قرار میگیرد. با این چشمانداز میتوان مطمئن شد که قابلیت مهاجمان برای حرکت از دستگاههای محدوده DMZ که با اینترنت در تماس هستند به یک دستگاه دیگر در DMZ و همچنین قابلیت حرکت از DMZ به شبکه داخلی، مورد ارزیابی قرار میگیرد. این موضوع در شکل 11-3 مشخص شده است.

شکل 11-3 چشمانداز اولیه DMZ

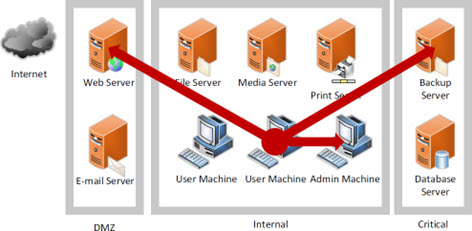

چشمانداز اولیه داخلی

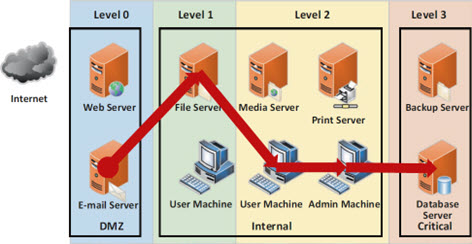

در چشمانداز اولیه داخلی، ارزیابی از نقاطی داخل خود شبکه شروع میشود. معمولاً ارزیابی با این چشمانداز با استفاده از یک حساب کاربری درون شبکه شروع میشود. اجرای ارزیابی از این چشمانداز اولیه به منظور تعیین امکان حرکت در شبکه داخلی و ارتقای سطح دسترسی در این شبکه انجام میشود که این موضوع در شکل 11-4 به تصویر کشیده شده است.

شکل 11-4 چشمانداز اولیه داخلی

چشمانداز اولیه حیاتی

در این حالت، ارزیابی تیم CAPTR از نقاطی شروع میشود که بیشترین ریسک را برای سازمان دارند. تمرکز ارزیابی با این چشمانداز، تشخیص وجود آسیبپذیری در دستگاههای داخلی است که امکان ایجاد نفوذ کشنده یا حیاتی را برای مهاجمان فراهم میکند. میتوان ارزیابی را به نقاطی از سازمان گسترش داد که به مهاجم امکان میدهند به آیتمهای حیاتی نفوذ کرده و حرکت را به سمت بیرون ادامه دهد. هدف این چهارمین چشمانداز، مقابله با تأثیر رخنه است؛ صرف نظر از اینکه چه آسیبپذیری به مهاجم یا یکی از افراد داخلی امکان داده که بر این چشمانداز تأثیر بگذارند. شروع ارزیابی امنیتی با هدف ایجاد نفوذ به جای ارزیابی نقاط شروع بالقوه، امکان پرداختن به انواع تهدیدات را فراهم میکند. این چشمانداز با چشمانداز شروع داخلی متفاوت است چون از نقاطی در محدوده تعیین شده برای عملیات CAPTR شروع میشود که به عنوان نقاطی با احتمال نفوذ حیاتی یا کشنده شناسایی شده بودند نه صرفاً نقاطی که امکان دسترسی سطح بالا به سازمان را فراهم میکنند. این چشمانداز در شکل 11-5 به تصویر کشیده شده است.

شکل 11-5 چشمانداز اولیه حیاتی

تأثیر چشمانداز اولیه بر ارزیابی ریسک

برای مقایسه چهار چشمانداز اولیه شروع ارزیابی، در ادامه یک تحلیل کیفی از ریسک خواهیم داشت. تأثیر، معیاری است که نشان میدهد نفوذ به اشیایی با امکان نفوذ مرگبار چقدر آسیب آفرین است. یکی دیگر از معیارهای مورد استفاده برای رتبه بندی ریسک، احتمال رخ دادن آن است. برای نشان دادن احتمال، از معیار زمان استفاده شده و مشخص میکند که با شروع ارزیابی از یک چشمانداز خاص، چه مدت طول میکشد تا اطلاعاتی با تأثیرات مختلف فاش شوند. همچنین، این ارزیابی احتمال اینکه یک مهاجم بتواند همین کار را انجام دهد نیز مشخص میکند. برای مشخص کردن تأثیر یافتههای چنین ارزیابیهایی، ویژگی تأثیر را به چهار سطح تقسیم کردیم و اعداد بزرگتر نشان میدهند که نفوذ به دستگاههای آن سطح برای سازمان تأثیر و پیامدهای بیشتری دارد (شکل 11-6). آیتمهای سطح صفر تأثیر ناچیزی دارند؛ نفوذ به آیتمهای سطح 3 میتواند بر عملکرد و وجود سازمان تأثیر کشندهای داشته باشد. برای تعیین نوع اطلاعاتی که ممکن است در هر چشمانداز شناسایی شود، شکل 11-6 را طراحی کردیم؛ کادرهای مشکی این تصویر نشان میدهند که احتمال وجود چه سطحی از طبقه بندی حفاظت دادهها در چه بخشهایی از شبکه وجود دارد.

شکل 11-6 سطوح ریسک داده

همانطور که قبل از این اشاره، «احتمال» در قالب مدت زمان شروع ارزیابی از یک چشمانداز مشخص تا پیدا کردن یافتههایی با تأثیری خاص نمایش داده میشود. مثلاً اگر یک چشمانداز ارزیابی بتواند به صورت تقریباً فوری دادههایی با یک سطح حفاظت خاص را پیدا کند، احتمال بسیار زیادی وجود دارد که چشمانداز مورد استفاده بتواند ریسک آن سطح تأثیر را ارزیابی کند. اگر ارزیابی این چشمانداز زمانبر شده و نیاز به حرکت به سمت سطوح مختلف حفاظت داده داشته باشد، احتمال کم خواهد بود.

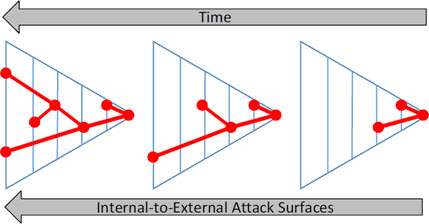

گذشت زمان حین ارزیابی، میتواند چشمانداز ارزیابی را هم تغییر دهد. ممکن است یک ارزیابی از چشمانداز اولیه خارجی شروع شده، به شبکه منتقل شده و سپس با استفاده از بهره برداری، به یک دستگاه در DMZ دسترسی پیدا کند. از این نقطه به بعد، ارزیابی یک بازنمایی از چندین چشمانداز حمله مختلف خواهد بود. این فرایند با پیشرفت ارزیاب در شبکه ادامه پیدا میکند. عوامل تعیین کننده در این زمینه، زمان، تغییرات چشماندازها و احتمال هستند.

تأثیر بر ارزیابی ریسک: چشمانداز خارجی

چشمانداز اولیه خارجی، متمرکز بر محیط بیرونی شبکه است و فقط پس از شناسایی و بهره برداری آسیبپذیریهای بیرونیترین لایههای یک سازمان به سایر بخشهای سازمان حرکت میکند. بنابراین، احتمال زیادی وجود دارد که در اولین مراحل ارزیابی تنها به یافتههای مربوط به سطوح صفر و یک برسیم. در صورت در اختیار داشتن زمان بیشتر میتوان با انتقال و حرکت عمیقتر در شبکه به دادههای سطوح بالاتر هم دسترسی پیدا کرد اما از آنجایی که این امر مستلزم طولانیتر شدن زمان تست است، احتمال آن کم در نظر گرفته میشود. این تغییر چشمانداز با پیشرفت زمان در شکل 11-7 مشخص شده است.

شکل 11-7 ارزیابی ریسک چشمانداز خارجی

از آنجایی که چشمانداز خارجی فاصله زیادی با پیدا شدن دادههای سطح سه در یک شبکه دارد، زمان رسیدن به این نقطه بیشتر و احتمال آن کمتر است. گرچه میزان تأثیر اطلاعات سطح صفر کم است اما احتمال نسبتاً قطعی آن منجر به ایجاد سطح ریسک متوسط برای یافتههای این چشمانداز میشود. احتمال رسیدن این چشمانداز به دادههای سطوح بالاتر کمتر است چون شناسایی آسیبپذیریهای بیشتر که امکان حرکت عمیقتر در سازمان را فراهم کنند، مستلزم صرف زمان است. سطح ریسکی که ممکن است در اینجا ارزیابی شود، کم تا متوسط است.

تأثیر بر ارزیابی ریسک: چشمانداز DMZ

چشمانداز DMZ نسبت به چشمانداز خارجی برتری دارد چون از نقطهای درون منطقه DMZ سازمان شروع شده و نیازی به رسیدن به یافتههایی که امکان نفوذ به DMZ را از طریق اینترنت فراهم کنند، ندارد (شکل 11-8 را ببینید).

شکل 11-8 ارزیابی ریسک چشمانداز DMZ

از آنجایی که ارزیابی از این چشمانداز نیازی به حرکت از چشمانداز خارجی به درون سازمان ندارد، احتمال دستیابی به یافتههای مربوط به سطوح بالاتر حفاظت از دادهها در این حالت بیشتر است چون شناسایی آنها کمتر زمان میبرد که این امر باعث افزایش احتمال شناسایی تهدیداتی با تأثیر شدید میشود. این چشمانداز DMZ بیشترین پتانسیل را برای ارزیابی سطح ریسک متوسط دارد.

تأثیر بر ارزیابی ریسک: چشمانداز داخلی

با شروع ارزیابی از نقطهای درون شبکه، احتمال رسیدن زود هنگام ارزیابی به یافتههایی مربوط به دادههای سطوح 1 و 2 بیشتر است. یکی از عوارض شروع ارزیابی با این چشمانداز این است که احتمال رسیدن آن به اطلاعات سطح صفر نسبت به دو چشمانداز قبلی کمتر است. مثل دو چشمانداز قبلی، شروع ارزیابی از این چشمانداز هم برای دسترسی به دادههای سطح سه زمانبر است.

شکل 11-9 نشان میدهد که شروع ارزیابی با این چشمانداز برای رسیدن به دادههای سطح 3 مثل دادههای سطح صفر زمانبر است. بنابراین، احتمال دستیابی به دادههایی با سطح ریسک 1 و 2 در این روش بیشتر است. از آنجایی که احتمال به خطر افتادن دادههای سطح سه توسط آسیبپذیریهایی که زودتر با این چشمانداز شناسایی میشوند زیاد نیست، این چشمانداز به ارزیابی مؤثر بیشترین سطح ریسک کمک نمیکند اما مسلم است که چشمانداز داخلی، نشان دهنده بخش عمدهای از سطح مقطع ریسک بالقوه است.

شکل 11-9 ارزیابی ریسک چشمانداز داخلی

تأثیر بر ارزیابی ریسک: چشمانداز حیاتی

ارزیابی با استفاده از چشمانداز اولیه حیاتی، از اعماق شبکه که میتوانند ارزشمندترین نقاط آن باشند شروع میشود. این یعنی بر خلاف سه چشمانداز قبلی، یافتههای نشان دهنده به خطر افتادن دادههای سطح 3 در ابتدای ارزیابی به دست میآیند. متأسفانه، با شروع ارزیابی از این چشمانداز باید برای رسیدن به نقطهای از شبکه که حاوی دادههای سطح صفر تا 2 است، زمان بیشتری صرف کرد (شکل 11-10 را ببینید).

شکل 11-10 ارزیابی ریسک چشمانداز حیاتی

استفاده از این چشمانداز باعث کاهش احتمال شناسایی دادههای سطح 1 و 2 حین ارزیابی شده و احتمال برخورد با دادههای سطح صفر نیز در این روش بسیار کمتر است. از نظر بهره وری ارزیابی کلی سازمان، احتمالاً این چشمانداز اولیه کمترین کارایی را در پوشش کل سطوح ریسک دارد. این روش در پیدا کردن دادههای سطح 3 کارآمد است چون با ارزیابی دستگاههای حاوی این اطلاعات شروع میشود. بنابراین، پیدا کردن یافتههایی برای دسترسی به دادههای سطح 3 با این چشمانداز محتملتر است در نتیجه این چشمانداز امکان ارزیابی شدیدترین سطوح ریسک پیش روی سازمان را فراهم میکند.

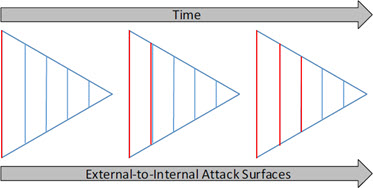

تأثیر بر پوشش سطح حمله

مقایسه بعدی بین چشماندازهای اولیه، از نظر قابلیت هر چشمانداز برای بررسی دقیق سطح حمله حین ارزیابی انجام میشود. ممکن است ارزیابی به نتایجی که آیتمهای به شدت ارزشمند را پوشش میدهند، نرسد اما باز هم در صورت ارزیابی بخش عمدهای از سطح حمله سازمان، بسیار کارآمد خواهد بود. سطح حمله، موجودیت یا دارایی است که میتواند امکان تحت تأثیر قرار دادن یک موجودیت خاص را فراهم کند. پوشش سطح حمله با ارزیابی آسیبپذیریهای آن، جزء اهداف ارزیابی امنیتی است. اما نباید با همه سطوح حمله به یک صورت برخورد کرد چون اجزای مختلف سطح حمله کلی، امکان دسترسی فوری به سطوح متفاوتی از دادهها را فراهم میکنند. به عنوان مثال، سطوحی که در تماس با اینترنت هستند، سطح حمله وسیعتری را شامل میشوند چون در معرض حملات و تلاشهای بیشتر برای سرشماری قرار دارند. با این حال، همانطور که اشاره شد، ممکن است آسیبپذیریهایی که امکان دسترسی به سرورهای در تماس با اینترنت را فراهم میکنند، در ابتدا برای سازمان فلج کننده و حیاتی نباشند. ارزیابی اینکه هر چشمانداز اولیه چه تأثیری بر تحلیل سطح حمله دارد، به تشخیص مناسب بودن آن چشمانداز به عنوان چشمانداز اولیه ارزیابی امنیتی کمک کرده و نشان میدهد که این چشماندازها در ترکیب با هم، چطور اجزای لازم یک ارزیابی امنیتی کارآمد را برای سازمان فراهم میکنند.

پوشش سطح حمله: چشمانداز خارجی

اجزایی از یک سازمان که در تماس با اینترنت هستند، نسبت به سایر اجزا در دسترس کاربران و مهاجمان بیشتری قرار دارند. بنابراین، میتوان گفت که لایهای از شبکه که با اینترنت تماس دارد، دارای بیشترین سطح حمله است. ممکن است بهره برداری از آسیبپذیریهای این بخش منجر به بدترین عواقب نشود اما احتمال پیدا شدن آنها در اینجا بیشتر است. ارایه خدمات از طریق اینترنت برای کاربران جزء مسائلی است که بیشتر سازمانهای امروزی باید ریسک آن را بپذیرند. چشمانداز خارجی برای ارزیابی امنیتی، مستقیمترین روش ارزیابی این سطح است که در شکل 11-11 هم آن را مشاهده میکنید.

شکل 11-11 ارزیابی سطح حمله با چشمانداز خارجی

چشمانداز خارجی، امکان پوشش بخش وسیعی از سطح حمله سازمان را فراهم میکند. اما ممکن است رسیدن این نوع ارزیابی به بخشهایی عمیقتر از شبکه مدتی زمان ببرد – یا اصلاً انجام نشود. شکل 11-11 سطح حمله ارزیابی شده را به رنگ قرمز نشان داده و مشخص میکند که چگونه با گذشت زمان، تیم ارزیابی به بخشهای عمیقتری از سطح حمله میرسد. هرم سطح حمله اول (سمت چپ شکل 11-11) نشان میدهد که چشمانداز خارجی فقط سطح حمله بیرونی سازمان را میبیند. هرم وسطی، نشان دهنده اواسط ارزیابی از منظر چشمانداز خارجی است و اینکه چطور قابلیت ارزیابی نقاط عمیقتری از سازمان را فراهم میکند. هرم سمت راست، انتهای ارزیابی را نشان میدهد و اینکه چطور بخشهایی عمیقتر از سطح حمله ارزیابی شده اما نه کل آن.

پوشش سطح حمله: چشمانداز DMZ

شروع ارزیابی از منطقه DMZ نیاز به استفاده از یک آسیبپذیری برای عبور از سیستمهای دفاعی در تماس با اینترنت را از بین میبرد. بنابراین، تیم ارزیابی میتواند با استفاده از این چشمانداز سایر دستگاههای DMZ را سریعتر را ارزیابی کرده و آسیبپذیریهای موجود از طریق حرکت عرضی در شبکه را شناسایی کند (شکل 11-12).

شکل 11-12 ارزیابی سطح حمله با چشمانداز DMZ

همانطور که در شکل 11-12 مشخص شده، با شروع ارزیابی از DMZ، نیازی به صرف زمان برای دسترسی به دستگاههای DMZ وجود نحواهد داشت. همچنین با این روش میتوان سریعتر از چشمانداز خارجی؛ دستگاههای داخلی درون شبکه را ارزیابی کرد چون در غیر این صورت باید چشمانداز خارجی که بخش عمدهای از سطح حمله یک سازمان را تشکیل میدهد، اول مورد بررسی قرار گیرد. یکی از موانع احتمالی که تیم ارزیابی در این روش با آن روبرو میشود، عدم شناسایی آسیبپذیریهای قابل تشخیص از طریق حملات و اسکنهای مبتنی بر اینترنت است چون دستگاههای موجود در منطقه DMZ باید با اینترنت تعامل داشته باشند نه یکدیگر.

پوشش سطح حمله: چشمانداز داخلی

ارزیابی با چشمانداز داخلی، از نقاطی عمیقتر در شبکه شروع شده و به بخش بیشتری از سطح حمله دسترسی دارد. همچنین این روش باعث میشود که مثل چشمانداز DMZ، ارزیابی تهدیدات قابل انتقال از طریق اینترنت به راحتی ممکن نبوده و بسیار زمانبر باشد (شکل 11-13 را ببینید).

شکل 11-13 ارزیابی سطح حمله با چشمانداز داخلی

مزیت ارزیابی با چشمانداز داخلی، امکان شناسایی آسیبپذیریهایی است که میتوانند منجر به افشای دادههایی شوند که سازمان به هیچ وجه قصد انتشار عمومی آنها را ندارد. این در حالیست که ممکن است چشماندازهای خارجی و DMZ روی یک سطح حمله بزرگتر که بیشتر از طریق اینترنت در دسترس است، تعداد زیادی آسیبپذیری کم اهمیتتر را پیدا کنند.

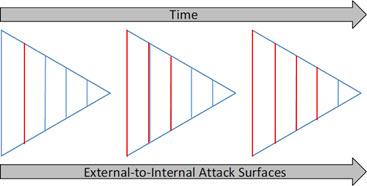

پوشش سطح حمله: چشمانداز حیاتی

چشمانداز حیاتی، تحلیل را با بخش بسیار کمتری از سطح حمله سازمان انجام میدهد. این نوع ارزیابی، بر خلاف ارزیابی با چشمانداز خارجی است که با تمرکز بر بخش بسیار وسیعی از سطح حمله انجام میشود. در روش شروع با چشمانداز حیاتی، تمرکز اولیه روی بخشهای بااولویتتر است. غیرمنطقی است که فرض کنیم ارزیابی با شروع از این چشمانداز امکان بررسی سرویسهای در تماس با اینترنت را در یک بازه زمانی معقول فراهم میکند. هدف ارزیابی با این چشمانداز این است که کارآمدترین تحلیل را برای خطرناکترین سطح حمله مربوط به اشیایی با تأثیر زیاد انجام دهد (شکل 11-14 را ببینید).

شکل 11-14 ارزیابی سطح حمله با چشمانداز حیاتی

در این روش، شیوه بررسی قسمتهای مختلف سطح حمله سازمان نسبت به سه روش قبلی متفاوت است. مثلاً در شروع ارزیابی با چشمانداز خارجی، بیشترین ارزش و بهره زمانی به دست میآید که حداکثر تعداد ممکن آسیبپذیریها در محیطی که با اینترنت تماس دارد شناسایی شود. احتمالاً این شرایط باعث میشود که تیم ارزیابی از آسیبپذیریهای شناخته شده برای حرکت عمیقتر در شبکه استفاده نکند مگر اینکه کل سطح حمله خارجی ارزیابی شده باشد. این تلاش برای پوشش کامل سطح حمله در سایر چشماندازهای ارزیابی هم اهمیت دارد. در شروع ارزیابی با چشمانداز حیاتی نیاز نیست که لایه بعدی به صورت کامل ارزیابی شود بلکه تمرکز چشمانداز حیاتی، چگونگی حرکت مهاجمان به سمت ماشینها یا دادههایی است که آسیب رسیدن به آنها غیرقابل قبول تلقی میشود. به جای جستجوی همه آسیبپذیریها در سطح حمله، این روش متمرکز بر نقاطی است که به مهاجمان امکان میدهند در شبکه حرکت کرده و به آیتمهای حیاتی نفوذ کنند.

مزایا و معایب

هدف ارزیابی امنیتی، کاهش ریسک کلی برای سازمان است و هر یک از این چشماندازها ارزش خودشان را دارند. بنابراین، جمع این نتایج میتواند منجر به ایجاد یک استراتژی ارزیابی امنیتی کارآمد شود که حداکثر سطح حمله ممکن را برای سازمان ارزیابی کرده و حداکثر تعداد تهدیدات ممکن را شناسایی میکند. به این ترتیب، سازمان قادر خواهد بود که با بیشترین میزان ریسک مقابله کند. ممکن است برای شروع یک ارزیابی امنیتی جامع، هر چشماندازی در هر شرایطی مناسب نباشد. بنابراین، لازم است نگاهی عمیقتر از ارزش هر روش برای ارزیابی ریسک و سطح حمله داشت و مزایا و معایب دیگر این روشها را هم در نظر گرفت. به این ترتیب، ارزیاب میتواند مناسبترین چشماندازها را انتخاب کرده و مشخص کند که کدام یک برای هر سناریوی خاص مناسب و عملی هستند.

ایجاد ریسک

در هر ارزیابی امنیتی پیش از شروع تست، باید مراحل بسیار مهم تعیین محدود و ROE طی شوند. برای شروع ارزیابی یک سازمان، باید فرایندهای دقیق خاصی طی شود که شیوه اجرای تست را مشخص میکنند. چشماندازهای اولیه مختلف، از نظر درک و توافق بر سر تعیین محدوده و قوانین اجرای ریسک، پیچیدگیهای متفاوتی دارند. برای اینکه سازمان بتواند سطح ریسک قابل قبول در اجرای تست را تعیین کند، باید از محدوده و ROE کمک گرفت.

ریسک به دو روش ایجاد میشود. اول اینکه ممکن است فرایند ارزیابی امنیتی با قطع دسترسی به یک دستگاه یا سرویس مهم، باعث ایجاد ریسک برای سازمان شود. دوماً ممکن است دسترسیهای مورد نیاز برای اجرای ارزیابی با یک چشمانداز خاص، باعث افزایش سطح حمله یا شدت آن شود.

چشمانداز خارجی و ریسک ناشی از آن

سطح حملهای که در ابتدا ارزیابی میشود، باید متشکل از دستگاهها و سرویسهایی باشد که عمداً از طریق اینترنت در دسترس قرار گرفتهاند. این یعنی، چنین دستگاهها و سرویسهایی باید انتظار دریافت حجم زیادی ترافیک و حمله را داشته باشند. اما فشار ناشی از اسکن و تلاش برای بهره برداری هم میتوانند چنین دستگاههایی را از کار بیندازد. گرچه این ریسک کم است اما باید به آن توجه داشت چون از دسترس خارج شدن سرویسهای در تماس با اینترنت، میتواند بر کاربران خارجی و داخلی سازمان تأثیر نامطلوبی داشته باشد. از آنجایی که برای شروع ارزیابی از چشمانداز خارجی، تیم ارزیابی نیازی به دسترسی اولیه داخلی ندارد، اجرای چنین ارزیابی سطح حمله را گسترش نمیدهد.

چشمانداز DMZ و ریسک ناشی از آن

مثل چشمانداز خارجی، چشمانداز DMZ هم در ابتدا متمرکز بر سرویسها و دستگاههایی است که برای ترافیک اینترنتی در نظر گرفته شده بودند. ریسک از دسترس خارج شدن این دستگاهها و سرویسها در اثر اجرای ارزیابی کم است. بررسی دستگاههای منطقه DMZ توسط تیم ارزیابی نباید باعث ایجاد ریسک اضافه شود چون هدف DMZ، تفکیک برخی از دستگاهها از سایر بخشهای شبکه است. احتمال ایجاد پیامدهای ناخواسته در اثر تلاش برای اسکن و بهره برداری هم کمی بیشتر است چون چشمانداز ارزیابی DMZ، دستگاهها را از یک موقعیت جانبی در DMZ ارزیابی میکنند نه از طریق اینترنت. ممکن است دستگاهها آمادگی مدیریت این ترافیک جانبی را نداشته باشند و این موضوع میتواند مشکل آفرین شود. این چشمانداز مستلزم در نظر گرفتن یک نقطه حضور مشخص در DMZ است که ارزیابیها از آن شروع میشوند. گرچه این روش به تیم ارزیابی امکان میدهد که ارزیابی را یک سطح عمیقتر در سازمان شروع کنند اما ریسک آن باز هم ناچیز است. با توجه به ماهیت خاص DMZ، دسترسی تیم ارزیابی از شبکه داخلی تفکیک شده در نتیجه ریسک اضافه کمی دارد.

چشمانداز داخلی و ریسک ناشی از آن

شروع ارزیابی از چشمانداز داخلی امکان تعامل فوری با دستگاهها و سرویسهایی که قرار نبوده در دسترس عموم باشند را فراهم میکند. احتمال روبرو شدن این دستگاهها با اسکن یا بهره برداری سنگین کمتر است بنابراین، شروع ارزیابی از این چشمانداز با ریسک همراه است. احتمال قطع دسترسی به خدمات در اثر محروم سازی از سرویس، برای کاربران داخلی بیشتر است تا کاربران بیرونی. بعلاوه، احتمال اینکه قطع دسترسی ناشی از این ارزیابی بر عملکردهای سازمانی تأثیر داشته باشد، زیاد است. همچنین، این روش ارزیابی میتواند سطح حمله را گسترش دهد. با توجه به اینکه دسترسیهای لازم توسط سازمان یا با نصب موفقیت آمیز بدافزار فراهم میشود، تیمهای ارزیابی که از این روش استفاده میکنند، ابزارهای دسترسی خاصی را به سازمان اضافه خواهند کرد.

چشمانداز حیاتی و ریسک ناشی از آن

چشمانداز حیاتی نسبت به سایر چشماندازهای اولیه، ریسک بیشتری برای عملیات سازمانی ایجاد میکند. آیتمهای مورد استفاده برای شروع این ارزیابی، جزء آیتمهایی هستند که برای سازمان نقش حیاتی دارند. هر آسیبی که در اثر اجرای ارزیابی به دستگاهها وارد شود، میتواند نقش مخربی در عملکرد سازمان داشته باشد. ریسک ناشی از افزایش سطح حمله هم نسبتاً زیاد است. مثل چشمانداز داخلی، شروع ارزیابی با چشمانداز حیاتی هم مستلزم فراهم شدن یک مسیر دسترسی برای تیم ارزیابی است. سطح حمله ایجاد شده برای سازمان در این حالت خطرناکتر است چون ارتباط مستقیمی با آیتمهای حیاتی دارد. سوء استفاده از مسیرهای دسترسی ایجاد شده برای تیم ارزیابی میتواند برای سازمان به شدت خطرناک باشد. برای اجرای چنین ارزیابیهایی باید بسیار مراقب بود.

خلاصه فصل یازدهم

در این فصل، به بررسی چشمانداز حیاتی مورد استفاده برای شروع ارزیابی تیم CAPTR و سایر چشماندازهای اولیه پرداختیم. همچنین یک تحلیل کامل از تأثیر چشماندازهای اولیه بر فرایند ارزیابی امنیتی و نتایج آن انجام شد. انتظار میرود که پس از مطالعه این فصل، مخاطبان درک بیشتری از چشماندازهای اولیه و مزایای چشمانداز حیاتی داشته باشند.