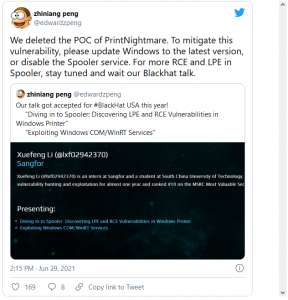

داستان از جایی شروع شد که آقای zhiniang peng به اشتباه توییتی مبنی بر POC این آسیبپذیری ارسال کرد، در صورتی که طبق گفتهاش میخواسته آن را در سمینار blackhat امسال منتشر کند که متاسفانه قبل از پاک کردن پست، POC به سرعت منتشر شد.

به هر صورت قبل از گزارش به مایکروسافت، جهت ارایه وصله امنیتی این آسیبپذیری افشا شد و به سرعت POC آن در گیتهاب قرار گرفت. همچنین Benjamin Delpy نیز اکسپلویت را در ابزار mimikatz قرار داد .

دلیل وقوع این آسیب پذیری

RpcAddPrinterDriver یک قابلیت جهت نصب درایور به صورت ریموت توسط administrator برای یوزر ها می باشد. مشکل از اینجا شروع می شود.که به دلیل مشکل لاجیکی امکان اجرا به صورت ریموت با پارامتر یوزر و پسورد وجود دارد.

یعنی هر یوزر و پسورد حتی Guest قابلیت RCE را دارد و همچنین قابلیت Local Privilege Escalation نیز برای هر یوزری امکان پذیر شده است.

پ.ن LPE روی اخرین نسخه ویندوز 11 نیز تست شد و جواب داد.

PATCH جدید مایکروسافت جلوی LPE نمی گیرد و همچنین قابل بایپس هست!

Video

توضیحات :

https://blog.peneter.com/printnightmare-patched/

آسیب پذیری CVE-2021-1675

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-1675

وصله امنیتی در ویندوز سرور در ویندوز سرورهایی که به عنوان کنترل کنندهی دامنه (DC) فعالیت میکنند و سیستمهای که فیلد «NoWarningNoElevationOnInstall» در تنظیمات group policy، با مقدار «یک» تنظیم شده باشد، دریافت وصله امنیتی در رفع آسیبپذیری موثر نخواهد بود و باید نسبت به غیرفعال کردن (Disable) سرویس Print Spooler در این سیستمها اقدام شود. برای مشاهدهی مقدار فیلد مذکور به آدرس زیر در DC مراجعه کنید:

HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows NT\Printers\PointAndPrint\NoWarningNoElevationOnInstall

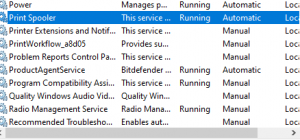

سرویس Print Spool نیز به صورت پیش فرض در تمامی ورژن های ویندوز کلاینت و سرور نیز فعال و استارت اپ اتوماتیک می باشد.

اولین واکنشی که مایکروسافت به این آسیب پذیری نشان داد تغییر CVE بود و همچنین تا زمان ارایه وصله امنیتی اعلام کرد تا سرویس Print spool را استاپ کنند .

CVE-2021-1675 به CVE-2021-34527

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-34527

گزارش CERT امریکا

https://us-cert.cisa.gov/ncas/current-activity/2021/06/30/printnightmare-critical-windows-print-spooler-vulnerability

گزارش مرکز CERT ایران

https://cert.ir/news/13228

همچنین شرکت 0patch نیز پچ غیر رسمی برای آن نیز ارایه کرد.

https://blog.0patch.com/2021/07/free-micropatches-for-printnightmare.html

همچنین چند محقق روش های Mitigation نیز ارایه کردند

بستن دسترسی سیستم در NTFS permission

c:\windows\system32\spool

https://blog.truesec.com/2021/06/30/fix-for-printnightmare-cve-2021-1675-exploit-to-keep-your-print-servers-running-while-a-patch-is-not-available/

و اعمال Group policy

Computer configuration-> policies-> Administrative Template Policy-> Printers

و Allow to Print Spooler To Accept Client Connection را به حالت Deny در بیارید

Gpupdate /force

را بزنید تا پالیسی جدید اعمال شود همان طور که مستحظر هستید می توانید روی کل دامین این کار انجام بدید . سپس سرویس Spooler را ریستارت کنید . دیگر RCE فعلی توانایی اتصال ندارد مگر راه بایپسی باشد که فعلا عمومی نشده است.

Query ها برای EDR جهت شناسایی که این اکسپلویت روی سیستم شما اجرا شده است یا نه

https://github.com/GossiTheDog/ThreatHunting/blob/master/AdvancedHuntingQueries/Hunt-PrintNightmare

https://github.com/microsoft/Microsoft-365-Defender-Hunting-Queries/blob/master/Exploits/Print%20Spooler%20RCE/Suspicious%20DLLs%20in%20spool%20folder.md

https://github.com/microsoft/Microsoft-365-Defender-Hunting-Queries/blob/master/Exploits/Print%20Spooler%20RCE/Suspicious%20Spoolsv%20Child%20Process.md

https://github.com/microsoft/Microsoft-365-Defender-Hunting-Queries/blob/master/Exploits/Print%20Spooler%20RCE/Suspicious%20files%20in%20spool%20folder.md

ابزارهای Mimikatz Metasploit cobaltstrike WinPWN و… همگی PrintNightmare رو در یک اپدیت اضافه کردند و این بسیار خطرناک و جدی هست . یعنی کوچک ترین وب شل از یک سازمان می تواند تبدیل به دسترسی Admin شود.

https://github.com/calebstewart/CVE-2021-1675

https://github.com/S3cur3Th1sSh1t/WinPwn/

https://github.com/cube0x0/CVE-2021-1675

https://github.com/rapid7/metasploit-framework/pull/15385

برای دریافت سریع تر اخبار می تونید کانال رو دنبال کنید:

https://t.me/learnpentest