فصل دوازدهم: تیم قرمز معکوس

پس از انتخاب اهداف با روش تعیین محدوده تیم CAPTR و مشخص شدن مناسبترین نقطه شروع با استفاده از چشمانداز حیاتی، میتوان ارزیابی را شروع کرد. زنجیره انتقال معکوس یکی از روشهای ارزیابی منحصربفرد برای شروع ارزیابی با چشمانداز حیاتی است که با استفاده از تعیین ارتباطات پرریسک به روش معکوس، یک مکانیزم گزارش دهی ایجاد میکند تا بیشترین سطح هزینه-مزایا را برای چنین فعالیتهایی فراهم کند. در این فصل به بررسی فرایند زنجیره انتقال معکوس و مزایا و نتایج آن میپردازیم.

زنجیره انتقال معکوس

زنجیره انتقال معکوس به استفاده از اطلاعات گردآوری شده به صورت محلی و منفعل از دستگاههایی که در محدوده اولیه قرار داشتهاند برای تعیین راههای دسترسی مهاجمان و گسترش محدوده عملیات تیم CAPTR گفته میشود. انتقال معکوس با ارتقای بهره وری برای بهره برداری از آسیبپذیریها و مسیرهای دسترسی پرخطرتر، متمرکز بر ارتباطات قابل شناسایی حول یک دستگاه خاص است نه کل محیط شبکه. در این روش، انتخاب و ارزیابی دقیق اهداف از تعداد اهداف مورد ارزیابی اهمیت بیشتری دارد.

ارزیابی محلی

ارزیابی محلی اشیایی که در محدوده حیاتی قرار گرفتهاند با استفاده از دسترسیهای ممتاز و با این فرض که یک APT میتواند در نهایت حین عملیات نفوذ به چنین دسترسیهایی برسد، انجام میشود. آسیبپذیریهای ارتقای دسترسی محلی و پیکربندیهای اشتباه محلی که به مهاجمان امکان میدهند بر دسترس پذیری، محرمانگی یا جامعیت برخی از اشیاء تأثیر بگذارند، در ابتدای عملیات تیم CAPTR مورد ارزیابی قرار میگیرند. بعلاوه، از این سطح دسترسی برای شناسایی مسیرهای دسترسی از راه دور مثل اکسپلویتهای اجرای کد یا پیکربندی ضعیف احرازهویت هم استفاده میشود. تیم ارزیابی CAPTR با دسترسی به قابلیتهای سیستمعامل و دادههایی که به صورت محلی ذخیره شدهاند، میتوانند مسیرهای دسترسی قابل استفاده مهاجمان برای نفوذ به آیتمهای محدوده ارزیابی را شناسایی کنند بدون اینکه نیاز به اجرای اسکن و بهره برداریهای پرریسک داشته باشند.

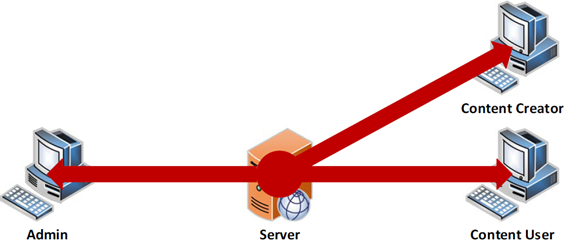

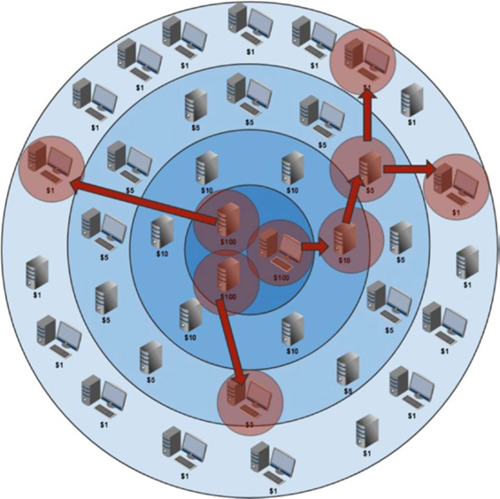

بهترین راه درک مزایای این روش، توضیح آن با یک مثال ساده بر اساس شبکه مشخص شده در شکل 12-1 است. تعیین محدوده نتیجه گرای تیم CAPTR، نشان داد که فایل سرور لینوکس امکان نفوذ کشنده به درون سازمان را فراهم میکند بنابراین ارزیابی با چشمانداز اولیه حیاتی و با دسترسی به سرور شروع میشود.

شکل 12-1 جهت اجرای عملیات تیم CAPTR

پس از اجرای فرمانهای مربوط به آگاهی وضعیتی، تیم ارزیابی از فرمانهای محلی سیستمعامل بومی برای کسب اطلاعات درباره ماشینی که نفوذ به آن حیاتی تلقی میشد، استفاده میکند.

سپس تیم ارزیابی متوجه میشود که نسخه هسته مورد استفاده در سرور لینوکس قدیمی شده و یک آسیبپذیری ارتقای سطح دسترسی محلی در آن وجود دارد. قابلیت انتقال از سطح دسترسی غیرممتاز به حالت ممتاز روی چنین ماشین حیاتی در سازمان، یک ریسک به شدت خطرناک محسوب میشود. در سایر مدلهای ارزیابی که احتمالاً با موفقیت و به صورت کامل به همه دستگاههای شبکه نفوذ نمیکنند و به این ماشین که در اعماق شبکه سازمان قرار دارد، دسترسی پیدا نمیکنند، چنین ریسکی ناشناس باقی میماند. تیم CAPTR، به سرعت این آیتم را که احتمال نفوذ مرگبار به آن وجود دارد، ارزیابی کرده و ظرف اولین لحظات پس از کسب آگاهی وضعیتی، یک آیتم حیاتی قابل گزارش را پیدا کردند حتی بدون اینکه نیاز به حرکت به سمت بیرون و گسترش ارزیابی داشته باشند.

فرمانهای ابتدایی که برای رسیدن به آگاهی وضعیتی اجرا شدند، به تیم ارزیابی اطلاع دادند که سه ماشین در حال ارتباط با ماشینی هستند که نفوذ به آن مرگبار تلقی میشود. یک کامپیوتر وجود دارد که از کلیدهای SSH برای دسترسی و مدیریت این سیستم از راه دور استفاده میکند. این اطلاعات از خود فایل سیستم به دست آمدند. گزارشها و پروتکلهای SSH به دست آمده از پوشه کاربر در این ماشین و فعالیتهای کاربران در تاریخچه فرمانهای سیستم، نشان دهنده ادمین بودن کاربر این سیستم بودند. بدون دسترسیهای سطح بالایی که در عملیات تیم CAPTR مورد استفاده قرار میگیرند، چنین اطلاعاتی هرگز به دست نمیآمدند؛ یک تیم قرمز معمولی، از راه دور از چند سیستم بهره برداری کرده و برای رسیدن به همان اطلاعاتی که روش CAPTR با آنها شروع شد، یک اکسپلویت خطرناک ارتقای دسترسی را در سطح هسته سیستمعامل اجرا میکرد.

اتصالات برقرار شده با ماشینی که تیم ارزیابی با بررسی فرمانهای سیستمعامل متوجه حضور آن شد، وجود دو نوع ارتباط دیگر را هم نشان دادند. یکی از این ارتباطات، دسترسی به یک مخزن اشتراکِ فایل فقط خواندنی روی پورت 80 بود که سرور لینوکس میزبان آن است و دیگری دسترسی به یک سرور انتقال فایل روی پورت 21 بود. بررسیهای بعدی نشان داد که از سرور انتقال فایل برای ذخیره یکسری فایل در سرور لینوکس که سایر کاربران آنها را مشاهده و دانلود میکردند، استفاده میشود. همچنین، تیم ارزیابی با گردآوری اطلاعات محلی دیگر متوجه شد که قابلیت انتقال فایل، محدود به یک محل خاص مثل پوشه به اشتراک گذاری فایلها نیست و اینکه یک سیستم انتقال فایل از راه دور، میتواند چند اسکریپت حفاظت نشده را که با دسترسیهای کاربر ممتاز اجرا میشدند، از طریق مکانیزم زمانبندی ماشین، تغییر دهد.

در این مرحله، با اینکه بهره برداری انجام نشده بود، ظرف کمتر از یک روز پس از ارزیابی، این اطلاعات ارزشمند به دست آمدند:

- وجود قابلیت ارتقای سطح دسترسی محلی با استفاده از اکسپلویت هسته

- اجرای کد از راه دور با دسترسیهای کاربر ممتاز به دلیل:

- پیکربندی ضعیف کارهای زمانبندی شده world-writeable[1] که با دسترسیهای کاربر ممتاز اجرا میشدند.

- وجود یک سرور انتقال فایل بدون محدودیت

تحلیل هوش محلی

همچنین، تیم ارزیابی سه ارتباط سطح 1 با آیتمی که نفوذ به آن کشنده بود را شناسایی کرد. با شناسایی این اهداف، تیم CAPTR یک تحلیل برای تشخیص ترتیب ارزیابی این میزبانها اجرا کرد. این اولویت بندی بعداً برای شناسایی لینکهایی که بیشترین خطر را دارند، مفید است. این لینکها و ریسک آنها بر اساس مبدأ، مقصد، روش و سطح دسترسی ارتباطات ارزیابی میشوند. ممکن است بین دستگاهها چند لینک وجود داشته باشد. مثلاً اگر سیستم ادمین امکان دسترسی به سیستمی با نفوذ مرگبار را از طریق SSH به صورت یک کاربر ادمین داشت یا میتوانست به عنوان یک کاربر معمولی به آن فایل منتقل کند، این یعنی مهاجمان برای نفوذ به آیتمی با احتمال نفوذ مرگبار نیاز به دسترسی سطح بالایی به به این ارتباط سطح 1 نداشتند. در ادامه این مثال، یکسری نقاط تصمیم گیری ساده را برای اولویت بندی و ارزیابی معرفی میکنیم. در شرایط واقعی، هر سناریویی ویژگیهای متمایزی برای ارزیابی امنیتی تهاجمی دارد و ممکن است تصمیمات تیم ارزیابی، مسیر اجرای عملیات را تغییر داده و به شکل متفاوت پیش ببرند. از این سناریو برای آشنایی با فرایند اجرای عملیات استفاده کنید اما تصمیماتی که در رابطه با ریسکها گرفته میشوند صرفاً به عنوان مثال ارایه شدهاند و احتمالاً تصمیم مناسب برای هر سازمانی متفاوت است. در مثال ما، لینکهای شناسایی شده از طریق ارزیابی محلی آیتمی با احتمال نفوذ مرگبار، به این صورت هستند:

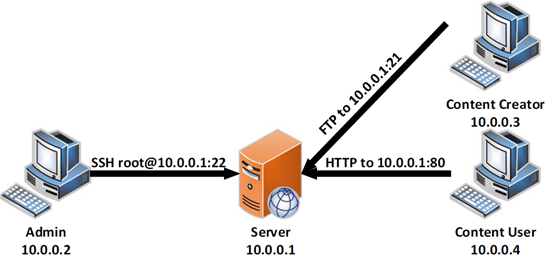

- کاربر ممتاز[2] در سیستم 0.0.2 میتواند با استفاده از پروتکل SSH دسترسیهای کاربر ممتاز را به 10.0.0.1 پیدا کند.

- کاربر غیرممتاز در 0.0.3 میتواند با استفاده از پروتکل FTP دسترسی کاربر غیرممتاز را به 10.0.0.3 پیدا کند.

- کاربر غیرممتاز در 0.0.4 میتواند با استفاده از پروتکل HTTP دسترسی کاربر غیرممتاز را به 10.0.0.1 پیدا کند (شکل 12-2 را ببینید).

شکل 12-2 لینکهای ارتباطی

اولین لینک، بیشترین ریسک را برای آیتمی با نفوذ مرگبار ایجاد میکند چون امکان دسترسی تعاملی فوری به این آیتم را با سطح دسترسی کاربر ممتاز فراهم میکند. هر مهاجمی که بتواند به این ارتباطات سطح 1 نفوذ کند، تهدیدی بسیار جدی برای سرور لینوکس ایجاد خواهد کرد. لینک FTP رتبه دوم را دارد چون دسترسی غیرممتاز را فراهم میکند اما این لینک هم امکان انتقال فایل به سروری با نفوذ کشنده را فراهم میکند و با توجه به آنچه درباره وجود آسیبپذیریهای ارتقای سطح دسترسی محلی میدانیم، این یکی از مسیرهای بالقوه اما نسبتاً پیچیده برای تعامل از راه دور است. لینک HTTP آخرین مورد است چون با استفاده از آن، کاربران غیرممتاز فقط میتوانند از میزبان ممتاز داده دانلود کنند و به منظور ایجاد خطر برای آیتمی با نفوذ مرگبار، نیاز به استفاده از یک لینک پرریسک دیگر هم دارد.

انتقال معکوس

در این مرحله، تیم ارزیابی یک فهرست اولویت بندی شده از اهداف ایجاد کرده که در ارزیابی CAPTR از آنها استفاده میشود. در عملیات تیم قرمز معمولی، از زنجیره انتقال برای نفوذ عمیقتر به داخل شبکه استفاده شده و تیم ارزیابی از نقاط بیرونی، به خطرناکترین نقاط میرسند. در عملیات تیم CAPTR، از انتقال معکوس برای شروع حرکت از مهمترین آیتمهای موجود در محدوده عملیات استفاده شده تا مسیرهای دسترسی آنها به سایر نقاط شبکه مشخص شود. این اهداف، از راه دور بررسی میشوند تا آسیبپذیریها و مسیرهای بالقوه دسترسی به آنها با کمک ابزارهای شناخته شده در زمینه اسکن و بهره برداری مشخص شود. بعد از آن، این عملیات جمع آوری اطلاعات روی همه آیتمهای سطح ارتباطی 1 که تیم ارزیابی به آن نفوذ کرده، تکرار میشود اما با یک تفاوت. علاوه بر شناسایی اطلاعات مربوط به ارتباطات راه دوری که ممکن است به آن دستگاه دسترسی داشته باشند، خود دستگاه و احتمال عمل کردن آن به عنوان یک توزیع کننده داده هم مورد ارزیابی قرار میگیرد. از این جهت، در ارزیابیهای تیم CAPTR، مسیرهای ارتباطی بیرون به داخل و داخل به بیرون هر دو ارزشمند هستند.

تیم ارزیابی، ارتباط سیستم ادمین با سیستم دارای احتمال نفوذ مرگبار را به عنوان پرریسکترین ارتباط شناسایی کرده اما فرض کنید که هنگام انتقال معکوس، تیم ارزیابی متوجه شود که از این سیستم برای تولید محتوا استفاده میشود. همچنین، 10 سیستم دیگر به سرور دارای احتمال نفوذ مرگبار دسترسی دارند و خود این سرور هم یک آسیبپذیری اجرای کد از راه دور دارد. بعلاوه، این کامپیوتر هم توسط همان حساب کاربری و ماشین مبدأ مورد استفاده برای نفوذ کشنده، مدیریت میشود. در چنین شرایطی هر گونه نفوذ و ارتقای دسترسی به کامپیوتر تولید محتوا به مهاجمان امکان میدهد که اعتبارنامههای کاربر ممتاز را به دست آورند چون برای راحتی کار، این اطلاعات روی سیستم ذخیره شدهاند. در دو ارتباط بعدی سطح 1، آسیبپذیری دسترسی از راه دور پیدا نشد بنابراین حالا سیستم تولید محتوا به عنوان سیستمی با بیشترین سطح ریسک در سازمان شناخته میشود.

سرهم کردن این فرایند انتقال معکوس تکرار شونده، به تیم ارزیابی امکان میدهد که شبکه روابط ریسکها را تشکیل داده و ویژگیهای ارتباطاتی را که میتوانند به عنوان مسیر حمله عمل کنند، مشخص کند. همچنین لازم به ذکر است که عملیات تیم CAPTR هم یکی از ابزارهای کارشناسان امنیت تهاجمی است. این عملیات کل محیط شبکهای که آیتمی با نفوذ مرگبار در آن قرار دارند را بررسی نمیکند و متمرکز بر مسیرهای ارتباطی محتمل است. همچنین، خیلی از مهاجمان پیشرفته تمام تلاش خودشان را میکنند تا برای نفوذ به سازمانها از مسیرهای ارتباطی موجود استفاده کرده و در آنها پنهان شوند. تمرکز بسیار مؤثر بر چنین آیتمهایی، اعتبار و ارزش فرایند CAPTR را افزایش میدهد هر چند جهت این روش به نوعی برعکس عملیات تیم قرمز سنتی و جهت حرکت مهاجمان است.

خروجیهای عملیات CAPTR

مقایسه مثال قبلی با اهداف واقعی که معمولاً بسیار بزرگتر هستند نشان میدهد که فرایند زنجیره انتقال معکوس میتواند منجر به ایجاد شبکهای از ارتباطات بین میزبانها شود که تیم ارزیابی را به سمت آیتم یا آیتمهایی با نفوذ کشنده هدایت میکنند. یکی از مزایای این روش این است که تیم ارزیابی میتواند امنیت را حفظ کند. در واقع، برای کارآمد بودن ارزیابی تیم CAPTR نیازی به بهره برداری از تنها یک آسیبپذیری وجود ندارد. در یک محیط پرریسک که به دلیل ریسک عملیات تیم قرمز با اجرای آن مخالفت میشود، عملیات CAPTR میتواند جایگزین خوبی باشد. به جای تلاش برای بهره برداری راه دور از ارتباطات سطح 1، تیم ارزیابی از دسترسیهای سطح بالای فراهم شده توسط سازمان میزبان استفاده میکند تا گردآوری اطلاعات محلی را روی هر ارتباط سطح 1 انجام داده؛ سپس امکان انتشار داده توسط آنها را ارزیابی و مشخص کند که کدامیک از دستگاههای شبکه در ارتباطات سطح 2 حضور دارند. گرچه این روش، قابلیت اثبات مفهوم بهره برداری واقعی را ندارد اما تیم ارزیابی میتواند با مهارت و طرز فکری شبیه به مهاجمان واقعی آن را به نحو مؤثر و مفید برای سازمان میزبان اجرا کند.

شبکه روابط ریسک معکوس

گردآوری دادههای مربوط به ریسک اطلاعات در طی ارزیابی، امکان تشکیل یک شبکه منطقی از روابط ریسکها در سازمان را فراهم میکند. قبلاً اشاره شد که ممکن است محدوده عملیات CAPTR شامل چندین دستگاه باشد. این منطق ارزیابی CAPTR باز هم قابل اعمال است و با اینکه به جای یک هدف، چند هدف در محدوده عملیات قرار دارند اما میتوان ارزیابی محلی را روی آنها به ترتیب اولویت انجام داد. ارتباطات سطح 1 فقط شامل لیست میزبانهایی است که با یک یا چند مورد از دستگاههای انتخاب شده برای محدوده ارزیابی در تماس هستند. قابلیت نفوذ و انتشار اهمیت زیادی دارد چون هر دستگاهی که با چند آیتم با احتمال نفوذ مرگبار یا کشنده در محدوده اولیه ارتباط دارد، جزء آیتمهایی با ریسک بیشتر تلقی میشود. میتوان شبکه این روابط ریسک معکوس را تبدیل به یک نمایش گرافیکی از ریسک سازمانی کرده و از آن به عنوان ابزاری برای تعیین نقاطی که دستگاه امنیتی سازمان باید متمرکز بر آنها شود استفاده کرد. با بزرگتر شدن این شبکه، سازمان میتواند یک دید متمایز نسبت به ریسک پیدا کند. با ادامه عملیات و ارزیابی سطوح ارتباطی بالاتر، مشخص شدن اتصالات موجود به آیتمهایی که نقش توزیع کننده انبوه را دارند و شناسایی آیتمهایی با ریسک بیشتر، تیم ارزیابی میتواند ریسک یک ماشین خاص، لینکهای معکوس به آیتمی با نفوذ کشنده و ریسک کلی که سازمان را تهدید میکند آشکارتر کند.

وزندهی ریسک

هر سازمانی که عملیات تیم CAPTR در آن اجرا میشود، میتواند نتایج را به صورتی تنظیم کند که در تحلیل کمی ریسک قابل استفاده باشند. قطعاً ایجاد تعریفی از وزن ریسک ایجاد شده بر اساس عواملی مثل لینکهای ارتباطی، آسیبپذیریها و توانایی گسترش در سطح سازمان به تحلیل محاسباتی، نمایش عدد ریسک ماشینهای مختلف و بازنمایی شبکه روابط ریسک معکوس کمک میکند. از ارایه جزئیات چنین تحلیلهایی در اینجا خودداری میکنیم چون این تحلیلها برای هر سازمانی متفاوت هستند. در نظر گرفتن نتایج تیم CAPTR و استفاده از معیارهایی مشخص برای تعیین هزینه ریسک، میتواند برای رسیدگی به ریسک آیتمهایی با نفوذ مرگبار یا حیاتی، مفید باشد.

هزینه فایدهی عملیات تیم CAPTR

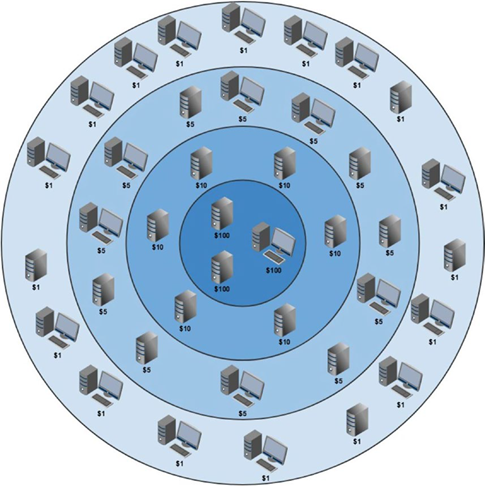

شناسایی آسیبپذیریهای بالقوه موجود در آیتمهایی با احتمال نفوذ کشنده در یک سازمان، در یک زمان کوتاه و با استفاده از منابع کمتر، جزء ویژگیهای مثبت عملیات تیم CAPTR است. اولویت بندی آیتمهایی که در ابتدا جزء محدوده ارزیابی در نظر گرفته شده بودند و سپس ارزیابی کارآمد آنها و ارتباطات مربوط به آنها با استفاده از روش عملیات تیم CAPTR، نسبت به روشهای ارزیابی سنتی هزینه-مزایای قابل قبولتری دارد. دادههای مربوط به ریسک رابطهای که تیم ارزیابی CAPTR درباره آیتمهای عضو محدوده جمع آوری میکند و مسیرهای بالقوه دسترسی به آنها، امکان تولید گزارشهایی را فراهم میکند که به تیمهای نظارت و امنیت سازمانی امکان میدهند با سرعت و کارایی بیشتری با تهدیدات مقابله کنند. بعلاوه، مدیران غیرفنی با استفاده از این شبکه روابط ریسکها امکان انتخاب گزینههای کم هزینهتر را پیدا میکنند. به عنوان یک مثال از ارزیابیهای تیم CAPTR، نگاهی به نمودار سازمانی شکل 12-3 داشته باشید.

شکل 12-3 ارزش گذاری ریسک اشیای سازمانی

در شکل 12-3 منابع سازمانی بر اساس هزینهای که نفوذ به آنها در پی خواهد داشت، به نوارهای مختلف تقسیم شدهاند. در این تصویر برای سادهتر شدن توضیحات، هزینه ریسک اشیای مختلف برای سازمان به صورت نمادین بر حسب دلار مشخص شدهاند. در این شکل 6 شی وجود دارند که هزینه ریسک آنها 100 دلار در نظر گرفته شده است و 12 شی با هزینه ریسک 5 دلار و 18 شی با هزینه ریسک 1 دلار در شکل مشاهده میشود. هزینه ریسک کل اشیای درون سازمان، 438 دلار است.

در شکل 12-4 یک لایه جدید روی شکل 12-3 قرار گرفته که خروجی احتمالی تعیین محدوده را برای عملیات تیم CAPTR و همچنین عملیات امنیت تهاجمی سنتی مثل تست نفوذ یا عملیات تیم قرمز نشان میدهد.

شکل 12-4 (الف) محدوده امنیت تهاجمی سنتی و (ب) محدوده اولیه عملیات تیم CAPTR

شکل 12-4 (الف) محدوده مرسوم برای عملیات امنیت تهاجمی سنتی را نشان میدهد. محدوده عملیات تیم CAPTR (شکل 12-4 ب) محدود به آیتمهایی با اهمیت حیاتی است که در اینجا شامل سه شی با هزینه ریسک 100 دلار هستند. گرچه اشیای باارزش در هر دو محدوده پوشش داده شدهاند اما میتوان مطمئن بود که در عملیات تیم CAPTR این اشیاء حتماً مورد بررسی قرار میگیرند. در روش تعیین محدوده سنتی، احتمال اینکه هر آیتم ارزیابی شود کاملاً بستگی به مهارت ارزیاب و فرصت در نظر گرفته شده برای ارزیابی دارد. حالا شکل 12-5 را در نظر بگیرید.

شکل 12-5 نمونههای تیم ارزیابی سنتی (الف) و CAPTR (ب)

شکل 12-5 (الف) یافتههای حاصل از محدوده مورد استفاده ارزیابی امنیت تهاجمی سنتی را نشان میدهد و قسمت (ب) همین شکل، یافتههای ارزیابی تیم CAPTR را مشخص میکند. دایرههای قرمز دور اشیاء، نشان دهنده نفوذ به این اشیاء حین اجرای عملیات است و فلشهای قرمز نشان دهنده انتقال به یک شی با کمک اطلاعات به دست آمده از میزبان قبلی است. در تلاش برای ارزیابی نقاط ضعف در کل سازمان، روش سنتی به یکی از اهداف پر ارزش و تعداد زیادی از سایر اشیاء نفوذ کرده است. این نشان دهنده پتانسیل روش ارزیابی سنتی برای نفوذ به تعداد زیادی میزبان در سازمان است اما ممکن است همه این اشیاء ارزش زیادی برای سازمان نداشته باشند. در مقابل، محدوده عملیات تیم CAPTR امکان ارزیابی این سیستمهای با ارزش را از همان ابتدای عملیات و با دسترسی ممتاز فراهم میکند. این محدوده اولیه، منجر به شناسایی میزبانهای در ارتباطی میشود که مسیرهای احتمالی برای دسترسی مهاجمان به آیتمهای پرارزش را تشکیل میدهند. سپس این مسیرها ارزیابی شده و در صورت امکان به آنها نفوذ صورت میگیرد و این فرایند در کل مدت ارزیابی ادامه پیدا میکند. عملیات تیم CAPTR نسبت به مدلهای سنتی میزبانهای کمتری را پوشش میدهد اما ارزش داراییهایی که این تیم به آنها نفوذ میکند، بسیار بیشتر است. همچنین، تیم CAPTR از طریق شناسایی روابط بین اشیای کم ارزش و پرارزش، مشخص میکند که کدامیک از اشیای کم ارزشتر به دلیل ارتباطی که با آیتمهای حیاتی دارند، ریسک پرهزینهتری برای سازمان ایجاد میکنند.

در شکل 12-5 ارزیابی امنیت تهاجمی سنتی بر روی یک محدوده معمولی منجر به نفوذ به 21 شی در سازمان شده که هزینه ریسک آنها در مجموع 171 دلار برآورد شده است. ارزیابی تیم CAPTR از محدوده اولیه هم منجر به نفوذ به 9 شی در سازمان شده که مجموع هزینه ریسک آنها 323 دلار برآورد شده است. این موارد صرفاً یکسری مثال هستند اما نتایج احتمالی ارزیابی با روش سنتی و روش تیم CAPTR را نشان میدهند. عملیات تیم CAPTR در یک بازه زمانی مشابه منجر به ارزیابی و نفوذ به آیتمهای پرارزشی میشود که در محدوده اولیه وجود داشته و هزینه ریسک آنها به 300 دلار میرسد. روش ارزیابی امنیت تهاجمی سنتی باید برای پیدا کردن یافتههایی با همین سطح تأثیر به اندازهای ادامه پیدا کند تا حداقل 2 مورد از 3 آیتم پر ارزش و همچنین سایر آیتمهای درون سازمان را ارزیابی کند.

برای درک بیشتر مزایای ارزیابی تیم CAPTR و مشاهده این نتایج به صورت توصیههای مفید برای سازمان میزبان، باز هم نمودار یافتههای تیم CAPTR را در نظر بگیرید که در شکل 12-6 به صورت بزرگتر به تصویر کشیده شده است.

شکل 12-6 نمونهای از یافتههای عملیات تیم CAPTR

یافتههای شکل 12-6 به ترتیبی که منعکس کننده فاصله آنها از آیتمهای محدوده اولیه و ارتباطات مختلف آنها است، به دست آمدهاند. یافتههای مربوط به آیتمهای با ارزشتر برای سازمان اهمیت بسیار زیادی دارند و باید فوراً به آنها رسیدگی شود. ردیف بعدی میزبانها، شامل آنهایی است که ارتباط مستقیمی با آیتمهای محدوده اولیه دارند. مثلاً در شکل 12-6 یک شی با هزینه ریسک یک دلار پیدا شده که با یکی از آیتمهای با ارزش محدوده اولیه، ارتباط مستقیمی دارد. شبکه ریسک تشکیل شده از طریق نگاشت ارتباطات بین میزبانها و روابط آنها با آیتمهای حیاتی، به مدیران غیرفنی هم کمک میکند تا ارزش رسیدگی به یک شی با هزینه ریسک 1 دلار را درک کنند. ممکن است در تحلیل ریسکی که بر اساس یافتههای امنیت تهاجمی انجام میشود، هزینه یک دلاری آسیبپذیری در یک شی پذیرفته شده و رسیدگی به آن بیاهمیت به نظر برسد. این وضعیت حاصل این واقعیت است که شاید سازمان متوجه نباشد که صرف 10 دلار برای حل یک مشکل روی یک سیستم یک دلاری، یک سرمایه گذاری ارزشمند محسوب میشود. اما مدل تیم CAPTR نتایج را این طور نشان میدهد که آسیبپذیری سیستم 1 دلاری به دلیل ارتباط این سیستم با آیتمهای حیاتی، میتواند یک مشکل 100 دلاری باشد. حالا، رسیدگی به یک آسیبپذیری حیاتی بر اساس هزینه ریسک کلی که برای سازمان دارد، اولویت دهی میشود.

خلاصه فصل دوازدهم

در این فصل توضیح دادیم که چطور در ارزیابی تیم CAPTR زنجیره انتقال (نفوذ) معکوس تکرار میشود و این اینکه فرایند تیم قرمز معکوس چگونه به ایجاد نتایج ارزشمند کمک کرده و چقدر از نظر نتیجه و هزینه-مزایا برای سازمانها مفیدتر است.

[1] فایلهایی که هر فردی میتواند آنها را اصلاح نماید و همین امر موجب بروز مشکلات امنیتی میشود.

[2] Superuser