فصل نهم: تیم قرمز ضد APT

عملیات تیم قرمز ضد APT (تشکیل تیم CAPTR[1]) روشی برای اجرای عملیات تیم قرمز معکوس است که من در تحقیقات مقطع دکتری خودم و در قالب پایاننامه آن را مطرح، طراحی و سپس ارزیابی کردم. همانطور که در فصلهای قبلی اشاره شد، روش تیم قرمز در زمینه شبیهسازی و مقابله کارآمد با تهدیدات مستمر پیشرفته[2] نقطه ضعف بزرگی دارد. شبیهسازی APTها حتی برای با استعدادترین کارشناسان امنیت تهاجمی هم چالش بزرگی است. وضعیت امنیت تهاجمی مدرن به صورتی است که حتی اگر مهارتهای یک هکر اخلاقی و یک هکر مخرب در یک سطح باشند، باز هم تقریباً از همه جهات شرایط به نفع هکرهای اخلاقی است و نه هکرهای شبیهسازی شده. نتیجه نهایی تلاش برای رسیدگی به این مشکل، طراحی یک روش جدید برای امنیت تهاجمی بود که هر چند ایده و انگیزه اصلی آن چالشهای مربوط به APT بود اما از جهات مختلف نسبت به تیم قرمز سنتی مزایای خاصی دارد.

صنعت امنیت بالاخره به مرحلهای رسیده که در آن وجود تیمهای قرمز یا اجراکنندگان تست نفوذ در دستگاه امنیتی کلی سازمانها مورد پذیرش قرار گرفته و حتی مورد انتظار است. حتی عدهای انواع خاصی از فعالیتهای امنیت تهاجمی را به عنوان گامی برای اعتبارسنجی و تأیید سایر فعالیتها و فناوریهای امنیت تهاجمی در نظر میگیرند. یکی از پیامدهای در نظر گرفتن تیم قرمز یا تست نفوذ به عنوان یکی از اجزای اجباری امنیت تهاجمی کلی سازمانها، این است که بسیاری از افراد انتظار دارند که چنین فعالیتهایی حداقل تأثیر را بر زمان و منابع داشته باشد. در نتیجه خیلی از سازمانهای مشتری خواستار اجرای این عملیات در بازه زمانی کوتاه با منابع محدود هستند تا صرفاً طبق استانداردها و سیاستهایی که ملزم به رعایت آنها هستند، عمل کرده باشند.

هدف من این بود که با اضافه کردن این اجزای خاص به فرایند تیم قرمز معمولی، به این مشکلات بپردازم. مهاجمان APT واقعی از هیچ قانونی تبعیت نمیکنند به غیر از مواردی که به آنها برای رسیدن به اهدافشان کمک میکنند. مهاجمان با تقلب، بهره برداری و هر کاری که بتوانند انجام دهند، به اهداف مورد نظرشان نفوذ میکنند. در چنین شرایطی، چرا هکرهای اخلاقی نباید با جعل فرایندهای معمولی به مقابله با مهاجمان APT کمک کنند؟ مسلم است که همچنان باید از قوانین و محدودههایی که در ROE مشخص شده تبعیت کرده و در این فرایند هیچ قانونی را نقض نکنیم. اما اگر بتوانیم طوری در فرایندهای معمولی تقلب کنیم که باعث سنگینتر شدن کفه ترازو به نفع ما شود و همچنان همه مزایای عملیات امنیت تهاجمی را حفظ کند، تقلب کردن میتواند جزء گزینههای ارزشمند باشد. اگر سازمانها سعی کنند برای صرفه جویی در منابع و زمان، ارزیابیها را در یک بازه زمانی بسیار کوتاه انجام دهند باید روشی در اختیار آنها قرار دهیم که امکان اجرای یک ارزیابی کارآمد و تأثیرگذار را در چنین شرایط محدودی فراهم کند. این نیاز باعث شد که من از طریق معکوس کردن و تغییر فعالیتهای تیم قرمز، یک فرایند متفاوت برای اجرای چنین عملیاتی طراحی کنم که به مقابله با تهدیدات پیشرفته در ارزیابیهای بسیار محدود کمک میکند. در این فصل به بررسی روش اجرای عملیات CAPTR، انگیزه ایجاد این روش، مقایسه مزایای آن با عملیات تیم قرمز معمولی و معایب کلی این روش میپردازیم.

تیم CAPTR

هدف اولیه من، حفاظت از سازمانها در برابر خطرات کشندهای بود که ممکن است در اثر نفوذ یک APT به یک سازمان خاص ایجاد شوند. نفوذ کشنده به مواردی گفته میشود که باعث مرگ انسان میشوند یا آنهایی که باعث از بین رفتن یک سازمان یا توقف عملکرد معمول همیشگی آن میشوند. باور من این بود که قابلیت دفاع از چنین اهدافی در برابر APTها میتواند ارزش ایجاد یک فرایند اختصاصی را داشته باشد. نفوذ کشنده میتواند به دلیل از دست دادن کنترل بر تجهیزات اسکادا[3] ایجاد شود که در نهایت منجر به مرگ کارمندان خط مونتاژ، ذوب شدن یک نیروگاه برق هستهای، از دست دادن و یا افشای اطلاعات شده و تأثیر آن بر یک سازمان میتواند معادل با مرگ آن سازمان باشد. هنگام طراحی فرایندی برای رسیدگی به چنین نفوذهایی که توانایی مقابله با تهدیدات APT را داشته باشد، به ایده تیم CAPTR رسیدم. همچنین متوجه شدم که هر چند این روش برای مقابله با این آسیبپذیریهای حیاتی طراحی شده اما از جهات مختلف دیگر هم فواید خاصی دارد و خوب است که در بررسی اصول کلی امنیت تهاجمی به آن بپردازیم. تیم CAPTR در اصل یک ارزیابی اولویت بندی شده از زیرمجموعهای از یک سازمان به روش بسیار کارآمد و مؤثر است؛ این روش برای پرداختن به تهدیدات APT بسیار مفید است و علاوه بر کاهش احتمال هدف گیری سازمانها توسط یک APT، به اجرای یک ارزیابی متمرکز از داراییهای مورد نظر کمک میکند. این داراییها میتوانند یک اپلیکیشن جدید، یک مرکز داده، یک واحد تجاری، یک زیرمجموعه اکتساب شده یا هر حوزه دیگری باشند که نیاز به ارزیابی امنیت تهاجمی سریع و مؤثر دارند.

تیم ارزیابی امنیت تهاجمی باید با تمام توان سعی کند از رقبا پیشی بگیرد. مهاجمان مخرب و شبیهسازان تهدیدات سنتی زمان و تلاش زیادی را صرف حمله به سازمانها برای پیدا کردن ماشینها و دادههای ارزشمند میکنند. ارزیابان امنیتی باید از منابع عملیاتی و فنی میزبان برای شناسایی و اولویت بندی این آیتمهای حیاتی استفاده کنند. این افراد باید تلاشهای خودشان را از آیتمهای مهم شروع کنند و وقتشان را برای رسیدن به این آیتمها هدر ندهند. به این ترتیب، روش تیم CAPTR مزیت عملیاتی را از گروههای APT سلب کرده و متمرکز بر تشخیص و پیشگیری میشود. عملیات تیم CAPTR یک مدل ارزیابی امنیت تهاجمی با سه ویژگی جدید است:

- تحلیل بدترین حالت ممکن برای مشخص کردن محدوده؛

- بررسی چشمانداز اولیه حیاتی

- تحلیل آسیبپذیری و بهره برداری با استفاده از زنجیره جابجایی معکوس

تحلیل بدترین حالت ممکن و تعیین محدوده

تیم CAPTR برای تعیین محدوده مناسب ارزیابی، با پرسنل امنیتی و عملیاتی سازمان همکاری میکند. محدوده تیم CAPTR شامل یک الویت بندی از آیتمهای مهم و حیاتی است که نفوذ به آنها صرف نظر از میزان احتمال نفوذ، تأثیرات زیادی دارد. این استراتژی امکان مصرف کارآمد و مؤثر منابع ارزیابی را برای بدترین حالت ممکن در سطح سازمان فراهم میکند. شناسایی درست آیتمهایی با ریسک بالا مستلزم مشارکت افراد دخیل از هر دو حوزه امنیتی و عملیاتی سازمان هدف است. ممکن است کارمندان عملیاتی در جریان باشند که نفوذ به کدام اشیاء میتواند برای سازمان ویرانگر باشد. اما شاید این افراد اطلاع نداشته باشند که دادهها و دستگاههای درون شبکه تا چه حد جزء آیتمهایی با ریسک بالا هستند یا چقدر از چنین آیتمهایی پشتیبانی میکنند. داشتن اطلاعات درباره زیرساخت فناوری اطلاعات و نقش کارمندان امنیت سازمان در این زمینه برای تعیین کاملترین مرز محدوده اولیه مهم است. محدود کردن محدوده اولیه ارزیابی تیم CAPTR به اشیایی با ریسک بالا به تیم ارزیابی امکان میدهد که متمرکز بر سطح حمله کوچکی شوند که شامل همه داراییهای مهم است و مانع از صرف منابع برای هر چیزی غیر از مهمترین سطح حمله میشود. شناسایی درست داراییهایی با اهمیت بالا در مرحله تعیین محدوده، امکان ارزیابی موفقیت آمیز آیتمهایی با اهمیت نفوذ بسیار زیاد را فراهم میکند و در نهایت از طریق مقابله با تهدیدات مربوط به بدترین حالت ممکن، به بهبود وضعیت امنیتی کلی سازمانها کمک خواهد کرد.

چشمانداز اولیه حیاتی

چشمانداز اولیه نقطهای است که در یک ارزیابی امنیتی تهاجمی، اسکن و سرشماری آسیبپذیریها از آن نقطه شروع میشود. از جمله این نقاط میتوان به اینترنت (که جزء نقاط خارج از سازمان است) یا محلهایی از درون سازمان اشاره کرد. محل چشمانداز اولیه بر خیلی از ویژگیهای ارزیابی مثل سطح حملهای که ابتدا ارزیابی میشود، نوع تهدید ارزیابی شده، آسیبپذیریهای شناسایی شده و غیره تأثیر زیادی دارد.

شروع ارزیابی با در نظر گرفتن محدودهای متشکل از آیتمهای پرریسک و نقطه شروعی مثل یک تهدید اینترنتی، نفوذ به یک سرور DMZ یا حتی اجرای موفقیت آمیز فیشینگ هدفمند روی یکی از سیستمهای درون سازمانی میتواند مانع از پیشرفت و موفقیت ارزیابی شود. برای رسیدگی مناسب و کارآمد به تهدیداتی که ممکن است توسط گروههای APT بر ضد آیتمهای حیاتی مورد بهره برداری قرار بگیرند، باید این فرض در نظر گرفته شود که این تهدیدات از قبل به محیط سازمان و لایههای بعدی آن نفوذ کردهاند یا توانایی انجام این کار را دارند. در مدل CAPTR پس از مشخص کردن اشیایی که نفوذ به آنها تأثیر زیادی دارد و تعیین محدوده، ارزیابی با اولویت آیتمهای دارای ریسک بالا شروع میشود. به این روش “استفاده از چشمانداز اولیه حیاتی” هم گفته میشود و به تیم ارزیابی CAPTR امکان میدهد که به جای صرف زمان برای پیدا کردن مسیر نفوذ به اشیایی با ریسک نفوذ زیاد، یک ارزیابی فوری از خود این اشیاء انجام دهند.

زنجیره انتقال معکوس

زنجیره انتقال معکوس یک فرایند دو مرحلهای جهت رسیدن به یافتههایی است که برای اشیایی که در ابتدا تحت نفوذ فرض شده بودند، حداکثر پیامدهای نفوذ را مشخص میکنند. یک ارزیابی محلی روی هر یک از این اشیاء صورت میگیرد. سپس از این اشیاء به عنوان چشمانداز حیاتی اولیه برای ارزیابی بیرونی سازمان استفاده میشود. این ارزیابی به سمت بیرون، به روش هدفمند و بدون مزاحمت اجرا میشود طوری که سطوح مختلف اشیاء برقرار کننده ارتباط، روابط آنها و آیتمهایی که در ابتدا برای ارزیابی در نظر گرفته شده بودند، مشخص شود. این روابط در نهایت نشان دهنده شبکهای از ارتباطات ریسکها هستند که از آیتمهایی با اولویت و تأثیر زیاد به سمت بیرون گسترش پیدا میکنند.

زنجیره انتقال معکوس روابط تهدیدات را در قالب شبکهای متشکل از ارتباطات ریسکها به تصویر میکشد که در آن آیتمهای حیاتی در مرکز قرار دارند. حتی اگر بهره برداری راه دور از سطح 1 یا اشیای بیرونیتر ممکن نباشد باز هم ارتباطات بین ریسکها همراه با رتبههایی که مشخص کننده قابلیت آنها برای فراهم کردن دسترسی هکرها به اشیای حیاتی هستند، به تصویر کشیده میشود. چنین اطلاعاتی برای رسیدگی به تهدیدات شناسایی شده توسط تیم CAPTR سازمان حیاتی هستند. تشکیل این شبکهی ارتباطات ریسکها یک گام متفاوت به سمت همکاری بین تیمهای امنیت تهاجمی و دفاعی بر اساس نتایج ارزیابی است که به بهبود وضعیت امنیتی سازمان کمک میکند.

تقابل

وابستگی به نتایج ارزیابیهای تیم قرمز سنتی برای ارزیابی امنیت سایبری و مقابله با تأثیر APTها چند ایراد دارد. این مشکلات ناشی از پیشرفت و توسعه مستمر چشمانداز تهدیدات هستند. ممکن است فهرست آسیبپذیریهایی که در یک ارزیابی منتشر میشود، چند روز پس از ارایه نتیجه تست، قدیمی شده باشند. دلیل بعدی این است که معمولاً فعالیتهای تیم قرمز متمرکز بر تقلید رفتار مهاجمان هستند نه همه جنبههای تهدیدات داخلی. تقابل معایب عملیات تیم قرمز سنتی برای چنین شرایطی و شرایط دیگر با مزایای تیم CAPTR میتواند کمک زیادی به تثبیت جایگاه روش تیم CAPTR بین روشهای فعلی کند.

روز صفر

اکسپلویت روز صفر به کدهایی گفته میشود که از یک آسیبپذیری روز صفر بهره برداری میکنند. آسیبپذیری روز صفر به آسیبپذیریهایی گفته میشود که فروشندگان راهکارهای امنیتی یا تولیدکننده نرمافزار، از آنها اطلاع ندارند. حین اجرای عملیات، تیم قرمز سیستمها را برای شناسایی آسیبپذیری اسکن میکند و سعی میکند از آنها بهره برداری کرده و با استفاده از آنها به سازمان نفوذ کند. یکی از مشکلات این فرایند این است که ممکن است در آن از اکسپلویتهای روز صفر استفاده نشود چون هنوز افشا یا شناسایی نشدهاند. میتوان این دیدگاه محافظه کارانهتر را داشت که چند روز پس از اجرای تست نفوذ توسط یک تیم قرمز، یک آسیبپذیری مسلح سازی شده تهدید جدیدی برای سازمان ایجاد کند.

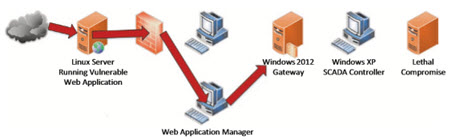

همچنین باید فرض کرد که بخشهایی از شبکه که در دسترس تیم قرمز نبودهاند، آسیبپذیریهای قابل بهره برداری دارند که تیم قرمز نتوانسته آنها را ارزیابی کند به این دلیل که برخی دستگاههایی که تیم ارزیابی از آنها استفاده کرده، آسیبپذیری لازم را برای فراهم کردن دسترسی نداشتهاند. در چنین مواقعی، اگر دستگاههایی که مورد ارزیابی تیم قرمز قرار نگرفتهاند، یک آسیبپذیری روز صفر جدید داشته باشند، ممکن است مهاجمان بتوانند با استفاده از همان آسیبپذیریهای قابل بهره برداری، اقدامات پیش بینی نشدهای انجام دهند. این یکی از شرایط پذیرفته شده عملیات تیم قرمز است – این که ممکن است بخشهای ارزیابی نشده، حاوی آسیبپذیریهای خاصی باشند. واضج است که احتمال تبدیل آسیبپذیریهای روز صفر به اکسپلویتهای روز صفر، امکان وجود حفرههایی را در سازوکار دفاعی سازمانها نشان میدهد که از دسترس تحلیلگران خارج هستند. روش تیم CAPTR به کاهش تأثیر این آسیبپذیریهای روز صفر بر کارایی ارزیابی کمک میکند. شکل 9-1 را در نظر بگیرید که نمایی ساده از یک عملیات تیم قرمز است.

شکل 9-1 مسیر تیم قرمز

در این شکل، تیم قرمز از سرور اپلیکیشن تحت وب که با اینترنت در تماس است بهره برداری میکند و از این طریق، به سیستم شخصی مدیر اپلیکیشن تحت وب دسترسی پیدا میکند. این دسترسی با به دست آوردن اعتبارنامههای کاربری این سیستم و شناسایی آیپی مدیر، هنگامی که برای بررسی سرور به آن لاگین کرده بود، انجام میشود. در مرحله بعد، تیم قرمز سعی میکند بیشتر در شبکه نفوذ کرده و یک نفوذ مرگبار انجام دهد؛ در اینجا این نفوذ مربوط به دستگاه سیستم اسکادا است که توزیع زبالههای زیستی خطرناک را کنترل میکند. متأسفانه، بین نقطه چرخش تیم قرمز و نفوذ کشنده یک درگاه ویندوز 2012 قرار دارد که در حال حاضر هیچ آسیبپذیری شناخته شدهای برای آن وجود ندارد. در این مثال، تیم قرمز هیچ وقت موفق به سرشماری کنترل کننده اسکادا نمیشود تا وجود آسیبپذیریهای اجرای کد از راه دور مثل MS08-067 را در آن ارزیابی کند. مدت کوتاهی پس از ارزیابی، آسیبپذیری و اکسپلویت روز صفر MS17-010 در اینترنت فاش میشود و یک مهاجم APT که از طریق فیشینگ هدفمند به یک حساب کاربری دیگر دسترسی پیدا کرده، از آن برای عبور از درگاه ویندوز 2012 استفاده میکند. حالا مهاجم APT میتواند به راحتی از کنترل کننده اسکادای آسیبپذیر و سپس از خود دستگاه اسکادا بهره برداری کند چون این دستگاه در برابر یک اکسپلویت ارتقای سطح دسترسی به نام semtex آسیبپذیر است و به این ترتیب مهاجم توانایی ایجاد یک فاجعه کشنده را دارد. حالا شکل 9-2 را در نظر بگیرید که نمایی ساده از یک تعامل تیم CAPTR را نشان میدهد.

شکل 9-2 مسیر تیم CAPTR

در اینجا، ارزیابی تیم CAPTR روی دستگاه اسکادا و با نفوذ کشنده شروع میشود. این تیم، آسیبپذیری ارتقای دسترسی را روی دستگاه اسکادا شناسایی میکند. همچنین از طریق اطلاعات اتصال که در سیستم عامل موجود است، کنترل کننده اسکادا را شناسایی میکند. سپس تیم کنترل کننده اسکادای ویندوز XP را شناسایی کرده و از آن بهره برداری میکند اما باز هم به دلیل اینکه درگاه ویندوز 2012، آسیبپذیری اجرای کد از راه دور را ندارد، امکان حرکت به سمت بیرون را ندارد. دوباره همان اتفاق تکرار میشود یعنی آسیبپذیری MS17-010 منتشر شده و مهاجم APT از آن عبور میکند. اما این بار مهاجم دچار چالش شده و توانایی عبور از کنترل کننده اسکادا یا ارتقای سطح دسترسی برای نفوذ کشنده را ندارد چون از قبل به آسیبپذیری رسیدگی شده است. به این ترتیب، با اینکه انتشار اکسپلویت روز صفر جدید باعث آسیبپذیر شدن درگاه ویندوز 2012 در برابر حمله شده است، تیم دفاعی از نظر پیشگیری و تشخیص تلاشهای مهاجمان APT برای نفوذ کشنده و نقطه چرخش مربوط به آن پیشی میگیرد.

برای اکسپلویت و آسیبپذیریهای روز صفر هیچ راهکار کامل و بینقصی وجود ندارد. در هر صورت چنین مشکلاتی پیدا شده و دستگاهها را آسیبپذیر میکنند. تیم CAPTR هم به هیچ وجه امکان حفاظت از سازمانها را در برابر این آسیبپذیریها ندارد. اما با استفاده از این روش میتواند مطمئن شد که اول به نقاط چرخش داخلی و نفوذ مرگبار رسیدگی میشود. این کار به مقابله حداکثری با آسیبپذیریهای روز صفر در بخشهایی از شبکه که کاملاً ارزیابی نشده، بسیار آسیبپذیر هستند و مهاجم APT میتواند به راحتی به آنها نفوذ کند، کمک میکند.

شکلهای 1-9 و 9-2 به خوبی تأثیر آسیبپذیریهای روز صفر بر عملیات تیم قرمز و تیم CAPTR را نشان میدهند اما این شرایط برای سایر قیدها مثل بازه تعیین شده برای ارزیابی هم وجود دارد. مثلاً ممکن است حین اجرای ارزیابی، تیم قرمز طی مهلت تعیین شده فقط بتواند به سرور درگاه برسد و ممکن است این تلاش به عنوان عملیات موفقیت آمیز تلقی شود. همچنین ممکن است در چنین شرایطی تیم قرمز داراییهای حیاتی را که در لایههای عمیقتر شبکه هستند ارزیابی نکرده باشد. در مقابل، اولویت بندی محدوده و روش مورد استفاده تیم CAPTR که عکس روش تیم قرمز است، این امکان را فراهم میکند که کنترل کننده اسکادا و نفوذ کشنده زودتر ارزیابی شوند و پوشش آنها در بازه زمانی تعیین شده، تضمین شود.

تهدیدات داخلی

هنگام شبیهسازی حمله، ممکن است تیم قرمز یکی از بزرگترین منابع از دست رفتن داده و نفوذ سایبری یعنی تهدیدات داخلی را نادیده بگیرد. ممکن است چنین تهدیداتی به صورت تصادفی ایجاد شوند مثل افراد داخلی که عمداً دست به خرابکاری میزنند یا به صورت افراد خارجی که دسترسیهای داخلی را به دست آوردهاند.

میتوان با برخی از ارزیابیهای تیم قرمز به نفوذهای داخلی تصادفی رسیدگی کرد مثل وقتی که تیم از نقطهای به شبکه حمله میکند که مشابه با دسترسی به دست آمده از طریق فیشینگ هدفمند است. این موضوع در رابطه با اجرای حملات فیشینگ هدفمند حین تست نفوذ هم صدق میکند اما اگر هیچ کاربری حین اجرای تست ایمیل مخرب را باز نکند، ممکن است موفقیت طرح محدود شود.

تهدید داخلی عمدی، نقطهای از حمله است که ارزیابیهای تیم قرمز سنتی همیشه آن را ارزیابی نمیکنند چون معمولاً کار آنها شبیهسازی یک مهاجم است نه یک مدافع یا یک مهاجم مخرب مشخص. این یعنی در گزارش تست نفوذ، ممکن است یک سطح حمله ارزیابی نشده وجود داشته باشد که بیشتر از 20 درصد از رخنههای اطلاعاتی را شامل میشود. چنین مواردی جزء تأثیرگذارترین نفوذها برای سازمانها هستند.

ممکن است مهاجمان داخل سازمان بتوانند با استفاده از برخی آسیبپذیریها به آیتمهایی دسترسی پیدا کنند که نفوذ به آنها حیاتی یا مرگبار باشد. از آنجایی که ارزیابی تیم CAPTR از آخرین خط دفاعی شروع شده و از آنجا به سمت بیرون ادامه پیدا میکند، حتی یک مجموعه سازوکار دفاعی محدود بین مهاجم داخلی و این آیتمها هم توسط تیم CAPTR ارزیابی خواهد شد.

مهاجم داخلی همیشه یک تهدید داخلی معمولی مثل یکی از کارمندان یا پیمانکاران فعلی یا قدیمی و یا افراد دیگری که زمانی به سیستمها دسترسی داشتهاند، نیست. ممکن است تهدید داخلی یک هکر APT باشد که از قبل جای پای خودش را در سازمان محکم کرده است. مزیت این رویکرد برای تمرکز بر تهدیدات داخلی که عضو سازمان نیستند این است که ارزیابی تیم CAPTR با شناسایی و مقابله با نقاط چرخش احتمالی درون سازمان و ایجاد چالشهای بزرگتر برای هکرها حتی پس از انتشار یک اکسپلویت روز صفر، به پیشگیری از دسترسی به آیتمهای ارزشمند کمک میکند. قطعاً این احتمال وجود دارد که یک مهاجم یا حتی یک کارمند خشمگین از حسابهای مجاز خودش برای نفوذ به بخشهایی از یک سازمان استفاده کرده باشد. در چنین مواقعی هم ارزیابیهای تیم CAPTR و رسیدگیهای پس از آن باعث سختتر شدن کار مهاجمان برای ایجاد آسیبهای جبران ناپذیر در سازمان میشود.

بهرهوری

در یک ارزیابی امنیت تهاجمی، آنچه که به تولید اطلاعات قابل گزارش کمک میکند، شناسایی و بهره برداری از دستگاههای آسیبپذیر است. این به آن معنا نیست که هر دستگاهی که حین اجرای ارزیابی مورد بهره برداری قرار گرفته اهمیت فوق العاده زیادی دارد یا سازمان به مشکلات پیدا شده برای همه دستگاهها رسیدگی کرده یا اهمیت خواهد داد. ممکن است حین اجرای یک تست، ساعتها صرف بهره برداری از یک آسیبپذیری شناخته شده در یک دستگاه شود و بعد مشخص شود که این دستگاه یک سرور از رده خارج شده است که هیچ اطلاعات مهمی در آن نیست و در محیط ابری میزبانی میشود که هیچ دستگاه دیگری در آن بستر وجود ندارد. به غیر از زمانی که حین اجرای عملیات تیم قرمز از دست میرود، این مسئله از نظر بهره وری تأثیرات نامطلوب دیگری هم دارد. تیم قرمز سعی میکند همه حفرههای موجود در سیستمهای دفاعی سازمان را پیدا کند اما مهاجمان APT سعی دارند فقط یک حفره را پیدا کنند. این یعنی تیم قرمز نسبت به یک آسیبپذیری خاص که به هکر APT امکان نفوذ عمیق به سازمان را میدهد، زمان بیشتری را صرف پیدا کردن آسیبپذیریهای بیشتر میکند. با توجه به گستردگی فعالیتهای مخربی که در هر سازمان متصل به اینترنتی وجود دارد، این رویکرد کاملاً درست و ضروری است. لازم به ذکر است که ممکن است حین اجرای تست نفوذ تیم قرمز آسیبپذیریهای زیادی شناسایی شود اما هیچ کدام از آنها امکان دسترسی به آیتمهای حیاتی را فراهم نکنند. بنابراین، بر خلاف آیتمهای مورد استفاده هکرهای معمولی، کد نویسان تازه کار و حملات خودکار، چنین تستهایی مناسب ارزیابی آیتمهای بسیار خاصی که هکرهای APT میتوانند از آنها استفاده کنند نیستند. اولویت تیم قرمز شناسایی آسیبپذیریهایی در سطح حمله سازمان است که احتمال دسترسی مهاجمان به آنها بیشتر است. قسمتهایی از شبکه که از طریق اینترنت در دسترس قرار دارند، بیشتر مورد حمله قرار میگیرند. به دلیل سرعت بالای توسعه فناوری ابر که چالشهای امنیت دفاعی را افزایش میدهد، سطح حمله لایهای از سازمانها که در تماس با اینترنت قرار دارد روزبروز وسیعتر میشود.

این گفتهها به این معنا نیست که اجرای عملیات تیم قرمز، معادل با استفاده نادرست از منابع است. تیم قرمز نقش بسیار مهمی در حفاظت از سازمانها در برابر تهدیدات سایبری دارد. همانطور که پیش از این اشاره شد، در رابطه با APTها جای پیشرفت و اصلاح وجود دارد. میتوان با اجرای عملیات تیم CAPTR، بهره وری را افزایش داد. برای رسیدن به این هدف، باید سازمان را طوری ارزیابی کرد که تیم قرمز مسیرهای مورد استفاده هکرهای APT برای نفوذ به ارزشمندترین داراییهای سازمان را شناسایی کند. مسئله بهره وری تحت تأثیر سطح حمله قرار دارد. تیم قرمز باید آسیبپذیریهای موجود در سطح هر لایه دفاعی را در نظر داشته باشد. این رویکرد باعث صرف زمان برای در نظر گرفتن همه حملات میشود نه حملات بسیار خاصی که یک هکر APT برای رسیدن به هدف نهایی مثل سرقت دادهها اجرا میکند. تیم CAPTR متمرکز بر کل سطح حمله هر لایه نیست بلکه فقط بر نقاطی از هر لایه متمرکز میشود که به مهاجم برای رسیدن به مرحله نفوذ حیاتی یا مرگبار کمک میکنند.

ریسک تحمیل شده

در اجرای ارزیابیهای امنیت تهاجمی همیشه مقداری ریسک وجود دارد. بهره برداری، مستلزم استفاده از اکسپلویتهای بالقوه ناپایدار است از جمله سرریز بافر در پردازشهای سیستمی مثل MS08-067 یا شرایط تأثیرگذار بر هسته سیستم عامل مانند Dirty COW[4] که میتوانند باعث کرش کردن سیستم هدف شوند. با نزدیک شدن تیم قرمز به آیتمهایی که برای سازمان مرگبار یا حیاتی هستند و ممکن است مورد هدف هکرهای APT قرار بگیرند، سطح ریسک افزایش پیدا میکند. وقتی نیاز به اجرای ارزیابی امنیت تهاجمی وجود دارد، این یکی از هزینههای آن است. عواملی هم هستند که در حین اجرای عملیات به مقابله با ریسک کمک میکنند مثل تعیین محدوده و ROE که پیش از شروع تست مشخص میشوند. باز هم برای آیتمهای درون محدوده، ریسک وجود دارد و زمانی که تیم قرمز برای شبیهسازی رفتار هکرهای APT اهداف پرریسک را در نظر میگیرد، اجرای تکنیکهای ارتقای امتیاز دسترسی و بهره برداری از راه دور با عواقب پیش بینی نشدهای همراه است.

عملیات تیم CAPTR خطر کمتری برای محیط پرریسک سازمان میزبان ایجاد میکند. شروع اجرای این ارزیابی از آیتمهای داخلی با ریسک مرگبار باعث میشود تا حین اجرای ارزیابی تهاجمی، با اجرای کد از راه دور خطر کرش کردن یا بروز اختلال در این سیستمها ایجاد نشود. اجرای عملیات تیم قرمز سنتی مستلزم استفاده از ابزارهای اسکن فعال مثل NMAP برای شناسایی نقاط مورد نظر است. تیم CAPTR به منظور هدایت ارزیابی به سمت نقاط چرخش، از اطلاعات به دست آمده درباره آیتمهایی با احتمال نفوذ مرگبار استفاده میکند و این گردآوری اطلاعات و هدف گیری بارها تکرار میشود. کاهش وابستگی به ابزارهای اسکن و بهره برداری راه دور از سیستمهای بسیار حیاتی، به تیم CAPTR امکان میدهد که ارزیابی امنیت تهاجمی را بر روی محیطهای پرریسکی انجام دهد که احتمال هدف گرفتن آنها توسط مهاجمان APT وجود دارد و در عین حال حداقل ریسک ممکن را برای این سیستمها ایجاد کند.

معایب

برای معرفی کامل روش جدید تیم CATPR باید مشخص کنیم که این رویکرد برای چه مواقعی مناسب نیست و هنگام توضیح این روش ارزیابی امنیتی باید نقطه ضعفهای آن را هم مشخص کنیم. موانع اجرای موفقیت آمیز عملیات تیم CAPTR شامل نقطه ضعفهای موجود در خود این رویکرد است به همراه مشکلاتی که هر ایده جدیدی در برابر روشهای پرطرفدار قبلی خواهد داشت. فرایند تیم CAPTR بر اساس آسیبپذیریهایی طراحی شده که احتمال استفاده از آنها توسط مهاجمان APT برای نفوذ به آیتمهای کشنده بیشتر است. بنابراین، کارایی روش تیم CAPTR در رابطه با سایر انواع تهدیدات و نقاط حضور آنها محدود است. نقطه اولیه حضور مهاجم در عملیات تیم CAPTR و فرایند ارزیابی آن به گونهای است که احتمال شناسایی همه آسیبپذیریهای ناشی از اینترنت در این روش کم است. همچنین این شرایط میتواند باعث نادیده گرفتن روشهای سادهتری شود که مهاجمان غیرحرفهایتر مثل کدنویسهای تازه کار و حملات خودکار از آنها استفاده میکنند. احتمالاً این مهاجمان کمتر حرفهای، مهارت و منابع کمتری برای حمله اینترنتی به یک سازمان دارند و انگیزه، توانایی یا تمایلی به جمع آوری دادههای موجود در عمق شبکه، ندارند.

مهمترین چالش این روش جدید مربوط به بخشهای ابتدایی فرایند ارزیابی است. نیاز به وجود پرسنل امنیتی ماهر و همچنین افراد آشنا به مدیریت ریسک جزء ویژگیهای متمایز این روش ارزیابی امنیتی است. همچنین، عدم برقراری ارتباط و توازن دقیق بین امنیت و ریسک هنگام شناسایی آیتمهایی با احتمال نفوذ مرگبار و حیاتی، بر کلیت تست تأثیرگذار است. ایجاد یک فرایند جدید برای ارزیابی امنیتی و اتکا بر دادههای تولید شده در مرحله تعیین محدوده در ارزیابیهای CAPTR، یک چالش تازه برای موفقیت ارزیابی ایجاد میکند. نقطهای که باید ارزیابی امنیتی CAPTR از آن شروع شود هم موانع و دشواریهای جدیدی ایجاد میکند. شروع عملیات تیم CAPTR با دسترسی به برخی از ارزشمندترین دادهها و دستگاههای سازمان انجام میشود. این امر مستلزم برقراری اعتماد بین سازمان و اجرا کنندگان تست CAPTR است و مسئولیت زیادی برای تیم ارزیابی ایجاد میکند. در ROE ارزیابیهای امنیتی سنتی و توافقنامههای اجرای این تستها، دسترسی به مهمترین داراییهای یک سازمان جزء موضوعات حساس و سخت است. احتمال بیشتر بودن سطح ریسک و نیاز به اعتماد در این روش میتواند بر تمایل سازمانها به اجرای چنین تستهایی – و تمایل شرکتهای امنیتی به ارایه چنین خدماتی – تأثیرگذار باشد.

بعلاوه، از آنجایی که نقطه حضور اولیه در عمق بیشتری از شبکه قرار دارد، اجرای ارزیابی مستلزم هماهنگیهای بیشتری با کارمندان بخشهای امنیت و آیتی است. ممکن است این بار اضافه بر هزینه و مزایای اجرای این روش در سازمانها و تصمیم آنها برای اجرای این نوع ارزیابی تأثیر بگذارد. در نهایت، همانطور که پیش از این اشاره شد، با توجه به نوع اطلاعات و دادههایی که در شبکه برخی سازمانها وجود دارد، اجرای این روش ارزیابی در این سازمانها مناسب نیست. اگر امکان شناسایی ماشینها یا دادههایی که نفوذ به آنها برای سازمان حیاتی یا کشنده است وجود نداشته باشد، اجرای موفق ارزیابی CAPTR بعید خواهد بود. همچنین با توجه به تمرکز چشمگیر این روش بر هکرهای APT و دادههای بسیار ارزشمندی که در سازمانها نگهداری میشوند، این روش راهکار جامعی برای برآورده کردن نیازهای ارزیابی امنیتی یک سازمان نیست.

خلاصه فصل نهم

در این فصل به معرفی مفهوم تیم CAPTR پرداختیم. انگیزههای ایجاد و طراحی این رویکرد بررسی شد و سپس این روش را با فرایند تیم قرمز سنتی مقایسه کردیم تا مزایای آن را مشخص کنیم. در نهایت نقطه ضعفهای ارزیابی به روش تیم CAPTR هم بررسی شدند.

[1] counter-APT red teaming

[2] APT

[3] سیستم جمعآوری داده و کنترل نظارتی (Supervisory Control and Data Acquisition) یا به اختصار اسکادا (SCADA)

[4] یک آسیبپذیری امنیتی رایانه هسته لینوکس است که همه سیستمعاملهای مبتنی بر لینوکس، از جمله دستگاههای اندرویدی که از نسخههای قدیمیتر هسته لینوکس (ایجاد شده قبل از سال ۲۰۱۸) استفاده میکردند، را تحت تأثیر قرار داده است